Webmail hizmetlerine XSS saldırıları: KOBİ’lerin dikkatine!

XSS saldırıları webmail hizmetlerine yönelik gerçekleştirilen yaygın bir tehdittir ancak birden fazla aşamada durdurulabilir ve işletmelerin bunu yapmak için yalnızca basit araçlara ihtiyacı vardır.

Esneklikleri ve uygun maliyetleri nedeniyle webmail hizmetleri, geleneksel şirket içi e-posta uygulamalarına popüler bir alternatiftir. Ancak çalışma şekilleri, siber suçluların ziyaret edilen web sitelerine kötü amaçlı kodlar enjekte ederek değerli iş verilerini çalmaları için fırsatlar yaratmaktadır.

Bu bilinen bir gerçek ve siber suç grubu Sednit’in birden fazla webmail hizmetini hedef alan kampanyası hakkındaki son ESET araştırma yazısı da bunun işletmeleri tehlikeye atmanın popüler bir yolu olmaya devam ettiğini doğruluyor.

Bilinen güvenlik açıklarını kötüye kullanan veya yenilerini bulmak için ekstra çaba sarf etmeye istekli olan iyi organize olmuş gruplarla karşı karşıya kalmak, işletmelerin webmail hizmetlerinin basit bir kur ve unut çözümü değil, kritik bakım ve gelişmiş siber güvenlik koruması gerektiren bir yazılım olduğunun farkına varmaları gerektiği anlamına gelir.

Webmail uygulamalarının popülerliği

Yazılım şirketlerinin çeşitli iş birliği platformlarının geliştirilmesine büyük yatırımlar yapmasına rağmen e-posta, işletmelerin günlük iletişimlerini gerçekleştirmeleri için son derece popüler bir yol olmaya devam etmektedir. 2023 yılında küresel e-posta kullanıcılarının sayısı 4,37 milyara ulaştı ve dünya genelinde her gün yaklaşık 347 milyar e-posta gönderilip alındı. Bu sayının 2027 yılına kadar 4,89 milyar kullanıcıya ve 408 milyar günlük e-postaya ulaşması bekleniyor.

E-posta platformlarının çeşitliliği arasında kullanıcılar genellikle masaüstü e-posta istemcileri yerine webmail hizmetlerini tercih ediyor. Litmus’un 2022 telemetrisi, Apple Mail Gizlilik Koruması’ndan (%52,2) sonra webmail’in %36 ile en popüler okuma ortamı olduğunu gösteriyor.

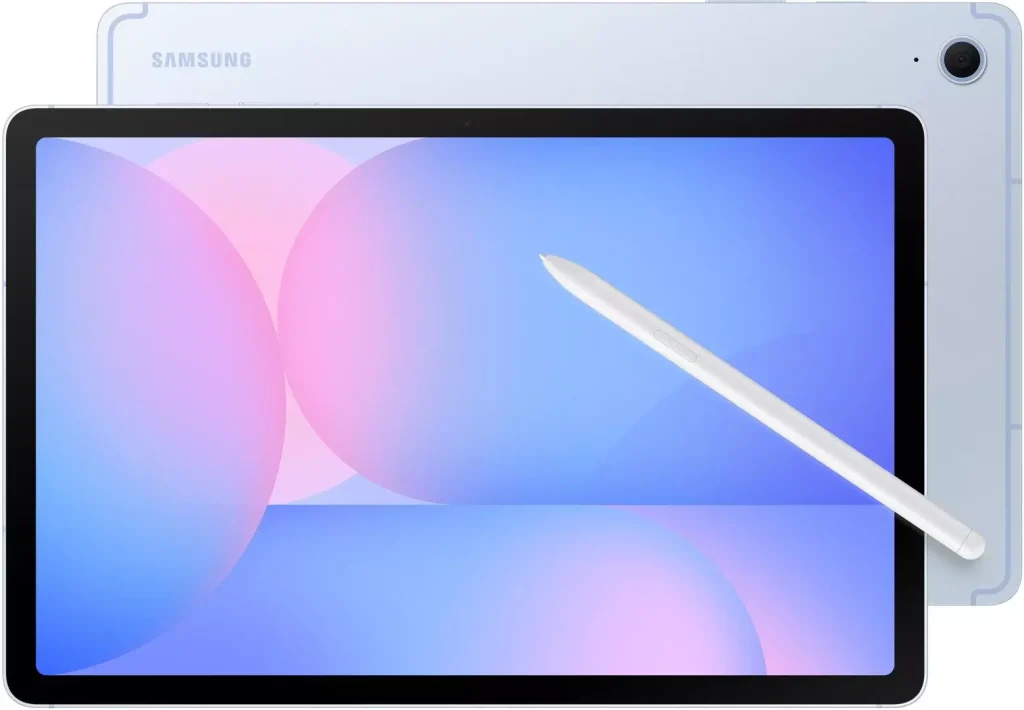

Küçük ve orta ölçekli işletmeler (KOBİ’ler) genellikle daha düşük masraflar, kolay entegrasyon ve yüksek esneklik nedeniyle webmail’i tercih ediyor çünkü webmail hizmetlerine herhangi bir yazılım yüklemeye gerek kalmadan internet bağlantısı olan herhangi bir cihazdan erişilebiliyor. Bunun da ötesinde, pazar liderleri posta hizmetlerini çoklu siber güvenlik özellikleriyle korurlar.

Tüm bu avantajlar, fazla yönetim gerektirmeyen, ucuz, bakımı kolay ve iyi korunan bir hizmet gibi yanlış bir algı yaratabilir. Kim neredeyse hiçbir maliyeti olmayan, güvenilir, kullanımı kolay ve iyi korunan bir yazılım istemez ki? Ancak tüm hikâye bu değil.

XSS saldırıları

Sednit, siteler arası komut dosyası (XSS saldırıları) kullanarak yüksek değerli webmail sunucularını hedef alan bir casusluk operasyonu gerçekleştiren Rusya’ya bağlı bir gruptur.

Bu saldırılar, güvenliği ihlal edilmiş bir webmail hizmetlerinin kodundaki açıklardan yararlanarak siber suçluların webmail sitesine kendi kötü niyetli komut dosyalarını enjekte etmelerine olanak tanır.

Böyle bir tehlike genellikle saldırganların kurbanların e-posta mesajlarını ve diğer hassas bilgilerini çalmasına olanak tanır. Bu erişim ayrıca iş e-postası saldırıları (BEC) veya spearphishing gibi çok aşamalı siber saldırılar geliştirmek için de kötüye kullanılabilir.

XSS saldırıları, sürekli olarak yeni ve daha yeni güvenlik açıkları bulmayı başaran siber suçlular arasında oldukça popülerken webmail sunucularını kullanan işletmeler genellikle zaten bilinenleri bile yamamakta başarısız oluyor.

2024 Forrester raporuna göre, dış saldırılar yoluyla ihlalleri bildiren güvenlik karar vericilerinin %22’si giriş noktası olarak web uygulaması istismarlarını tanımlamıştır. Bunlar, siteler arası komut dosyası oluşturma (XSS) ve SQL Enjeksiyonu (SQLi) gibi yaygın güvenlik kusurlarını içerir.

RoundPress Operasyonu

2023 yılında, Sednit’in şu anki RoundPress operasyonu başlamadan önce, Roundcube operasyonuna başladı. Sonraki yıl boyunca kampanya Horde, MDaemon ve Zimbra gibi diğer popüler webmail yazılımlarını da kapsayacak şekilde genişledi.

Kurbanların çoğu Doğu Avrupa’daki devlet kurumları ve savunma şirketleri olmuştur ancak Afrika, Avrupa ve Güney Amerika’daki hükümetler de hedef alınmıştır.

Genel olarak, gözlemlenen saldırılar, genellikle Ukrayna ile ilgili önemli olaylar hakkında haberler paylaşan spearphishing e-postaları ile başladı.

XSS güvenlik açıklarını tetikleyen kötü amaçlı kod, e-posta mesajının gövdesindeki HTML kodunun içindeydi ve kullanıcı tarafından doğrudan görülemiyordu. Kurbanların webmail sayfalarına kötü niyetli JavaScript kodları enjekte etmek için kullanıcıların e-postaları açmaları yeterliydi. Daha fazlası değil.

Saldırganlar çoğunlukla 2023 ve 2024 yıllarında keşfedilen bilinen güvenlik açıklarından yararlandı. MDaemon örneğinde ise Sednit daha önce bilinmeyen bir sıfırıncı gün açığından yararlandı.

Webmail hizmetine ve istismar edilen güvenlik açığına bağlı olarak, RoundPress Operasyonu aşağıdaki kötü amaçlı eylemlerden bazılarını gerçekleştirebilir:

- Kimlik bilgisi çalma

- Kişilerin, ayarların ve oturum açma geçmişinin dışarı sızması

- E-posta mesajlarının dışarı sızması

- İki faktörlü kimlik doğrulama (2FA) sırrının dışarı sızması

- Saldırganların, 2FA etkinleştirilse bile 2FA kodunu girmek zorunda kalmadan bir posta uygulamasından posta kutusuna erişmesine ve mesaj gönderip almasına olanak tanıyan bir uygulama şifresinin oluşturulması

XSS saldırıları webmail ile geliyor

Saldırganların hassas iş e-postalarına erişebildiğini okuduktan sonra, bir sonraki bildiri şaşırtıcı gelebilir ancak bu kampanyadan kaynaklanan birkaç iyi haber var:

Birincisi, webmail hizmetlerindeki güvenlik açıkları bir sorun olsa da bir kez keşfedildiklerinde geliştiriciler genellikle bunları hızlı bir şekilde yamalayabilir. Örneğin, MDaemon sıfırıncı gün açığı için yama, ESET’in MDaemon’u bilgilendirmesinin ardından iki hafta içinde yayımlandı.

İkinci iyi haber ise oldukça açık: İşletmeler sadece webmail sunucularını güncel tutarak bu saldırıların çoğundan kaçınabilirler. Webmail hizmetiniz bir yama yayımladığında bunu mümkün olan en kısa sürede uygulayın.

Üçüncü olarak, bir saldırı başlatmak için hedeflenen kullanıcıların savunmasız webmail portalındaki belirli e-postaları açmaya ikna edilmesi gerekiyordu. RoundPress ile e-postalarda haberlerle ilgili ikna edici başlıklar kullanıldı. Kapsamlı siber güvenlik eğitimi, çalışanları oltalama e-postalarını tanıma ve bunlardan kaçınma konusunda eğitmelidir. Sonuçta, çalışanlar neden iş e-postalarında rastgele görünen haberleri okusun ki?

Dördüncüsü, işletmelerin tüm bu önleme tedbirlerini benimseyemediği durumlarda, güvenilir bir siber güvenlik çözümü aracılığıyla yine de koruma sağlayabilirler. Aslında ESET, müşterilerini RoundPress operasyonuna karşı birçok aşamada korudu. Örneğin, ESET güvenlik duvarı dışarı sızmayı engeller ve ESET uç nokta koruması kötü amaçlı JavaScript komut dosyalarını engeller.

ESET ile XSS saldırıları önleme

Bu webmail saldırılarının nasıl işlediğini anladığımızda işletmelerin ihlallerden ve ilgili aksaklıklardan kaçınması için en iyi seçeneğin önleme olduğu açıktır. Ancak her zaman kolay değildir, özellikle de her güvenlik önlemini sıkı tutmak için finansal ve profesyonel kaynakları olmayan küçük ve orta ölçekli işletmeler için.

Bu nedenle ESET, çok katmanlı korumaları ve önleme öncelikli yaklaşımı temel alan kapsamlı bir çözüm olan ESET PROTECT‘i hazırladı. XSS saldırıları ve kötü amaçlı yazılımlarda görülenler de dâhil olmak üzere farklı siber tehdit türlerine karşı güçlü bir koruma sağlar: Kimlik avı e-postaları, sıfır gün ve kötü amaçlı komut dosyaları.

Dahası, ESET PROTECT kolayca ölçeklendirilebilir ve birleşik siber güvenlik platformumuz ESET PROTECT Platform’dan çalıştırılabilir. Bu, işletmelerin BT yöneticilerini yormadan ESET siber güvenlik özelliklerini, boyutlarına ve ihtiyaçlarına göre ayarlamalarına ve yönetmelerine yardımcı olur.

Önleme konusuna daha fazla odaklanan ESET, spearphishing de dâhil olmak üzere insan kaynaklı yaygın siber tehditlere karşı çalışanların farkındalıklarını artırmak için Siber Güvenlik Farkındalık Eğitimi de geliştirdi.

Güvenli webmail kullanımı

Acı gerçek şu ki er ya da geç herkes spam veya kötü niyetli e-postalarla karşılaşır. Yerel webmail koruması bir dereceye kadar güvenlik sunsa da siber suçlular her zaman veri çalmak veya kötü amaçlı yazılım göndermek için programlarında açıklar bulmaya çalışacaktır. Bazen bu tehditler basittir bazen de önemli ihlallerle dolu kötü şöhretli siber suç grupları tarafından dikkatlice hazırlanırlar.

Ancak bir çalışanın aldığı her e-posta bildirimi için endişelenmesine gerek yoktur. Doğru farkındalık eğitimi, güncellenmiş yazılım ve müdahaleden önce önlemeyi tercih eden siber güvenlik çözümleri ile işletmeler günlük işlerini ve iletişimlerini gönül rahatlığıyla halledebilirler.