Çin’den kumar sitelerine SEO saldırısı!

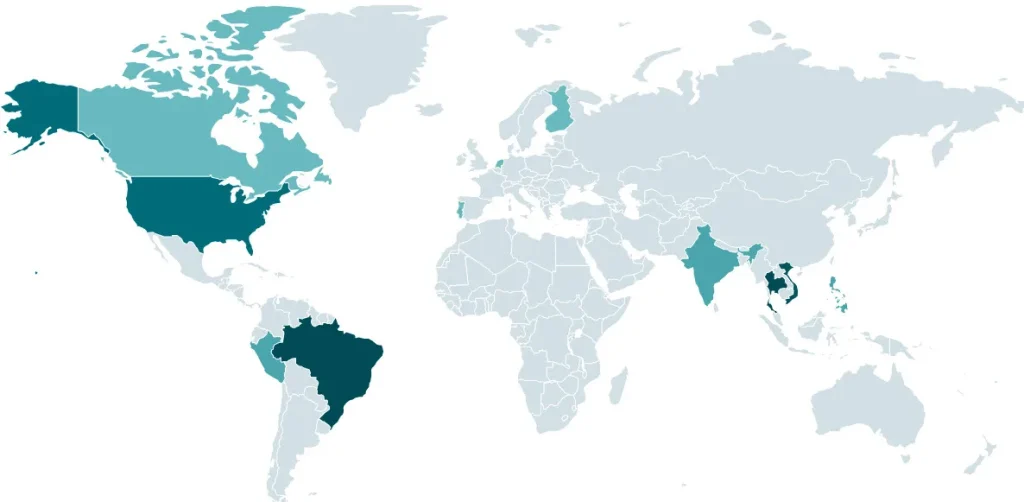

Siber güvenlik araştırmacıları, UAT-8099 kod adlı Çince konuşan bir siber suç grubunun arama motoru optimizasyonu (SEO) dolandırıcılığı ve yüksek değerli kimlik bilgileri, yapılandırma dosyaları ve sertifika verilerini çaldığını ortaya çıkardı. Microsoft Internet Information Services (IIS) sunucularını hedef alan saldırılar, Hindistan, Tayland, Vietnam, Kanada ve Brezilya’da yoğunlaşıyor.

Hedefler ve saldırı kapsamı

UAT-8099 grubu ilk olarak Nisan 2025’te keşfedildi. Saldırılar üniversiteler, teknoloji firmaları ve telekom sağlayıcılarını kapsıyor. Birincil hedefler hem Android hem de Apple iPhone cihazlarını kullanan mobil kullanıcılar. Cisco Talos araştırmacısı Joey Chen’in açıklamalarına göre, grup hedeflenen bölgelerdeki saygın ve yüksek değerli IIS sunucularına odaklanarak arama sıralamasını manipüle ediyor.

UAT-8099, finansal kazanç için SEO dolandırıcılığına karışan en son Çin bağlantılı aktör. Geçen ay ESET, GhostRedirector adlı başka bir tehdit aktörünün Brezilya, Tayland ve Vietnam’da bulunan en az 65 Windows sunucusunu Gamshen kod adlı kötü amaçlı IIS modülüyle ele geçirdiğini açıklamıştı.

Grup, web shell’leri, açık kaynaklı hacking araçları, Cobalt Strike ve çeşitli BadIIS kötü amaçlı yazılımlarını kullanarak kalıcılığı sağlıyor ve SEO sıralamasını değiştiriyor. Otomasyon betikleri, savunmaları atlatmak ve aktiviteleri gizlemek için özelleştirilmiş durumda.

Saldırı zinciri şu şekilde gerçekleşiyor:

- İlk Erişim: Güvenlik açığı veya web sunucusunun dosya yükleme özelliğindeki zayıf ayarlar kullanılarak savunmasız IIS sunucusu tespit ediliyor

- Web Shell Yükleme: Tehdit aktörü, keşif yapmak ve temel sistem bilgilerini toplamak için web shell’leri yüklüyor

- Ayrıcalık Yükseltme: Guest hesabı etkinleştirilerek yönetici seviyesine kadar ayrıcalıklar yükseltiliyor

- RDP Aktivasyonu: Remote Desktop Protocol (RDP) etkinleştiriliyor

UAT-8099, ele geçirilen sunucuların tek kontrolünü elinde tutmak için ilk erişim yolunu kapatıyor ve diğer tehdit aktörlerinin aynı sunucuları ele geçirmesini engelliyor. Post-exploitation için tercih edilen arka kapı olarak Cobalt Strike kullanılıyor.

Kalıcılık sağlamak için RDP, SoftEther VPN, EasyTier ve Fast Reverse Proxy (FRP) gibi VPN araçlarıyla birleştiriliyor. Grup, RDP kullanarak IIS sunucularına erişiyor ve Everything adlı grafiksel kullanıcı arayüzü (GUI) aracıyla ele geçirilen sunucu içindeki değerli verileri arıyor. Bu veriler daha sonra yeniden satış veya daha fazla sömürü için paketleniyor.

Saldırı zinciri, DragonRank ve Operation Rewrite (CL-UNK-1037) gibi birden fazla Çince konuşan tehdit kümesi tarafından kullanılan BadIIS kötü amaçlı yazılımının kurulumu ile sonuçlanıyor. Bu vakada kullanılan BadIIS varyantı, antivirüs yazılımları tarafından algılanmayı önlemek için kod yapısı ve işlevsel iş akışını değiştirmiş durumda.

BadIIS üç farklı modda çalışabiliyor:

- Proxy Modu: Kodlanmış, gömülü komuta ve kontrol (C2) sunucu adresini çıkarıyor ve ikincil C2 sunucusundan içerik almak için proxy olarak kullanıyor

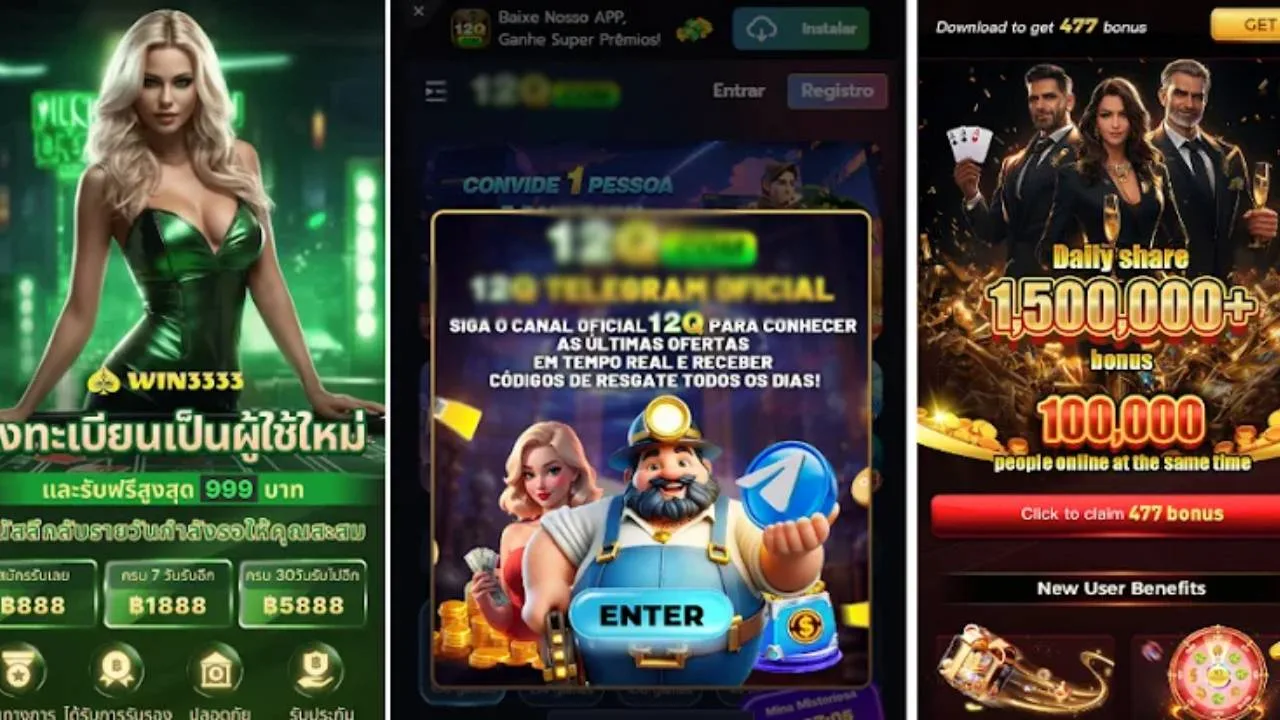

- Injector Modu: Google arama sonuçlarından gelen tarayıcı isteklerini yakallıyor, JavaScript kodu almak için C2 sunucusuna bağlanıyor, indirilen JavaScript’i HTML içeriğine gömüyor ve kurbanı seçilen hedefe (yetkisiz reklamlar veya yasadışı kumar siteleri) yönlendirmek için değiştirilmiş yanıtı geri gönderiyor

- SEO Dolandırıcılığı Modu: Web sitesi sıralamasını yapay olarak yükseltmek için backlink’ler sunarak SEO dolandırıcılığı yapmak üzere birden fazla IIS sunucusunu ele geçiriyor

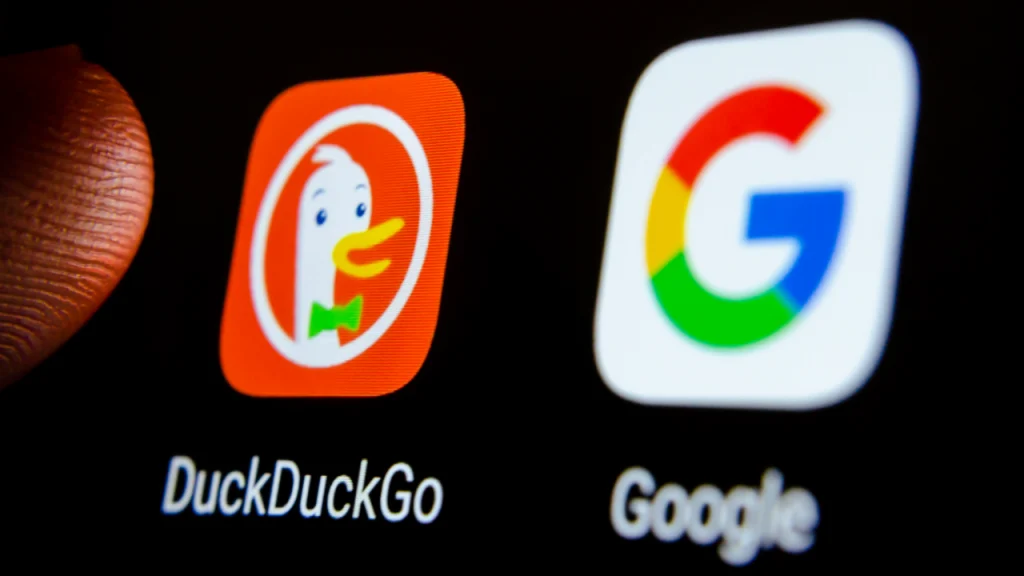

Talos’un açıklamalarına göre, aktör web sitesi görünürlüğünü artırmak için backlinking olarak bilinen geleneksel bir SEO tekniği kullanıyor. Google’ın arama motoru, ek siteleri keşfetmek ve anahtar kelime alaka düzeyini değerlendirmek için backlink’leri kullanıyor.

Daha fazla sayıda backlink, Google tarayıcılarının bir siteyi ziyaret etme olasılığını artırıyor, bu da sıralama iyileştirmelerini hızlandırabiliyor ve web sayfaları için görünürlüğü artırabiliyor. Ancak kaliteyi göz önünde bulundurmadan basitçe backlink biriktirmek Google’dan cezalara yol açabiliyor.

SEO manipülasyon bileşeni yalnızca istek Google’dan geldiğinde (User-Agent Googlebot olduğunda) devreye giriyor. Bu, Gamshen kötü amaçlı yazılımına benzer şekilde çalışıyor ve normal kullanıcılardan gizlenerek yalnızca arama motoru botlarını hedefliyor. Grubun kaç sunucuyu ele geçirdiği şu anda belirsiz, ancak saldırıların kapsamı ve coğrafi yayılımı, UAT-8099’un geniş çaplı ve koordineli bir operasyon yürüttüğünü gösteriyor.