ESET APT Faaliyet Raporu 2024 2. ve 3. Çeyrek

ESET Research tarafından 2024’ün 2. çeyreği ve 3. çeyreğinde araştırılan ve analiz edilen seçili APT gruplarının faaliyetlerine genel bir bakışı için ESET APT Faaliyet Raporu Q2 2024-Q3 2024.

ESET APT Faaliyet Raporu Q2 2024-Q3 2024, Nisan 2024’ten Eylül 2024 sonuna kadar ESET araştırmacıları tarafından belgelenen seçilmiş gelişmiş kalıcı tehdit (APT) gruplarının önemli faaliyetlerini özetlemektedir. Vurgulanan operasyonlar, bu dönemde araştırdığımız daha geniş tehdit ortamını temsil ediyor, temel eğilimleri ve gelişmeleri gösteriyor ve ESET’in özel APT raporlarının müşterilerine sağlanan siber güvenlik istihbarat verilerinin yalnızca bir kısmını içeriyor.

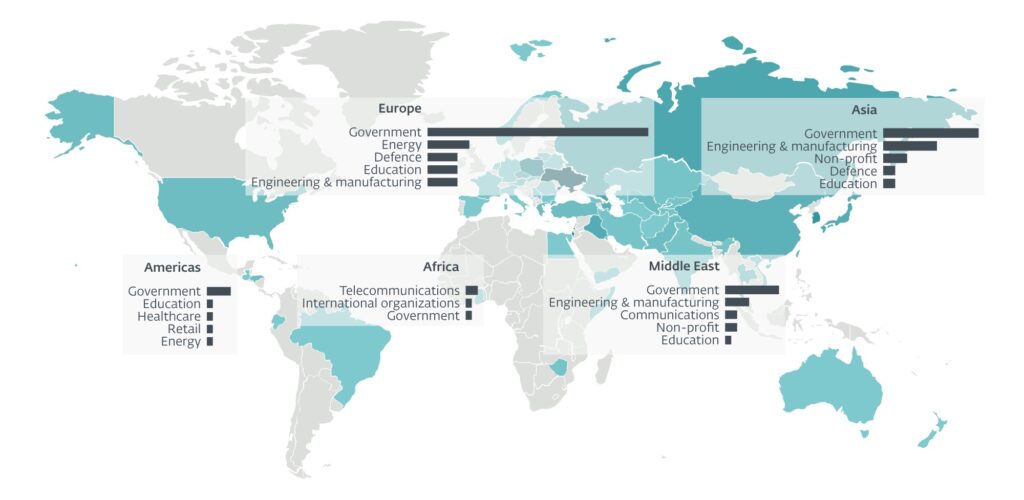

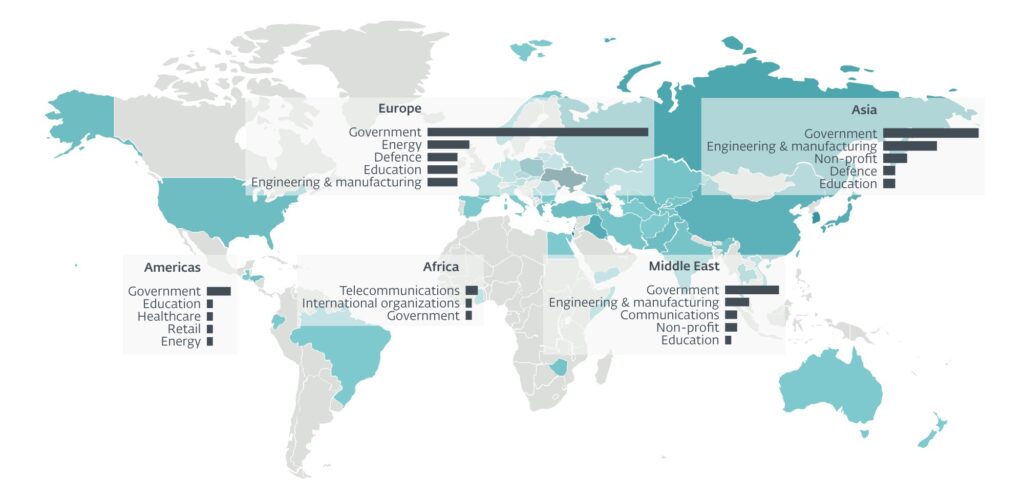

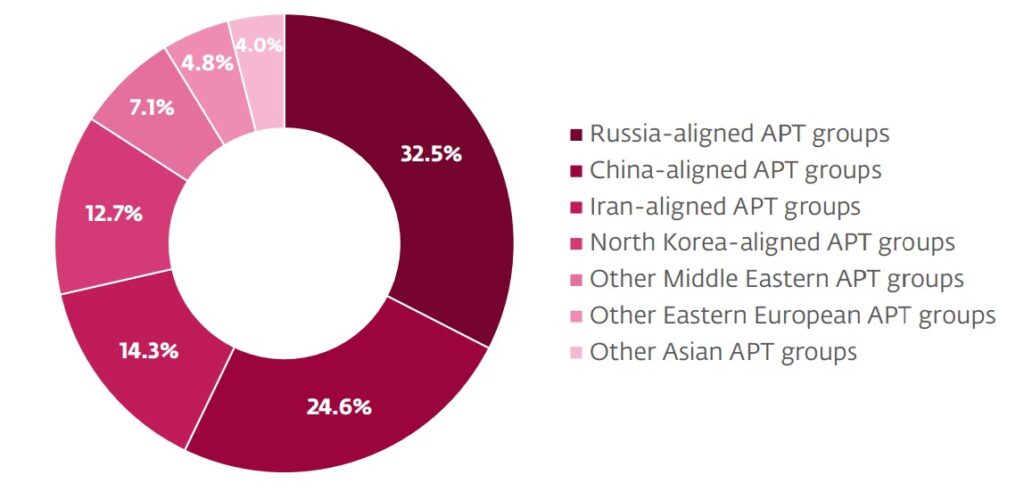

İzlenen dönem boyunca, Çin’e bağlı MirrorFace’in hedeflemelerinde kayda değer bir genişleme gözlemledik. Tipik olarak Japon kuruluşlarına odaklanan bu grup, Japon hedeflerine öncelik vermeye devam ederken operasyonlarını ilk kez Avrupa Birliği’ndeki (AB) diplomatik bir kuruluşu da kapsayacak şekilde genişletti. Buna ek olarak, Çin’e bağlı APT grupları kurbanların ağlarına erişim sağlamak için açık kaynaklı ve çok platformlu SoftEther VPN’e giderek daha fazla güveniyor. Flax Typhoon tarafından SoftEther VPN’in kapsamlı bir şekilde kullanıldığını, Webworm’un tam özellikli arka kapısından AB’deki devlet kurumlarının makinelerinde SoftEther VPN Köprüsü’nü kullanmaya geçtiğini gözlemledik ve GALLIUM’un Afrika’daki telekomünikasyon operatörlerinde SoftEther VPN sunucuları kullandığını fark ettik.

Ayrıca İran’a bağlı grupların diplomatik casusluğu ve potansiyel olarak kinetik operasyonları desteklemek için siber yeteneklerini kullanabileceklerine dair işaretler gözlemledik. Bu gruplar, İran için jeopolitik açıdan önemli bir kıta olan Afrika’da birkaç finansal hizmet şirketini tehlikeye atmış; İran’ın karmaşık ilişkilere sahip olduğu komşu ülkeler olan Irak ve Azerbaycan’a karşı siber casusluk faaliyetlerinde bulunmuş ve İsrail’de taşımacılık sektörüne olan ilgilerini arttırmışlardır. Görünürdeki bu dar coğrafi hedeflemeye rağmen İran’a bağlı gruplar Fransa’daki diplomatik elçileri ve Amerika Birleşik Devletleri’ndeki eğitim kurumlarını da takip ederek küresel bir odağı sürdürdüler.

Kuzey Kore’ye bağlı tehdit aktörleri, Birleşmiş Milletler ve Güney Kore tarafından kitle imha silahları programlarını desteklemek için hem geleneksel para birimleri hem de kripto para birimleri olmak üzere fon çalmakla suçlanan rejimlerinin hedeflerini ilerletmeye devam etti. Bu gruplar Avrupa ve ABD’deki savunma ve havacılık şirketlerine yönelik saldırılarını sürdürmenin yanı sıra kripto para geliştiricilerini, düşünce kuruluşlarını ve STK’ları da hedef aldı. Bu gruplardan biri olan Kimsuky, genellikle sistem yöneticileri tarafından kullanılan ancak herhangi bir Windows komutunu çalıştırabilen Microsoft Management Console dosyalarını kötüye kullanmaya başladı. Ayrıca Kuzey Kore’ye bağlı birkaç grup Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub ve Bitbucket gibi popüler bulut tabanlı hizmetleri sıklıkla kötüye kullandı. İlk kez, bir APT grubunun (özellikle ScarCruft’un) Zoho bulut hizmetlerini kötüye kullandığını gördük.

Roundcube ve Zimbra gibi web posta sunucularını sıklıkla hedef alan ve genellikle bilinen XSS açıklarını tetikleyen spearphishing e-postaları kullanan Rusya bağlantılı siber casusluk grupları tespit ettik. Dünya çapında hükümet, akademik ve savunma ile ilgili kuruluşları hedef alan Sednit’in yanı sıra, GreenCube adını verdiğimiz ve Roundcube’deki XSS açıkları yoluyla e-posta mesajlarını çalan Rusya’ya bağlı başka bir grup tespit ettik. Rusya’ya bağlı diğer gruplar Ukrayna’ya odaklanmaya devam etti ve Gamaredon, Telegram ve Signal mesajlaşma uygulamalarını kullanarak ve kötüye kullanarak araçlarını yeniden işlerken büyük spearphishing kampanyaları başlattı. Sandworm, WrongSens adını verdiğimiz yeni Windows arka kapısını ve gelişmiş Linux kötü amaçlı yazılımını kullandı: LOADGRIP ve BIASBOAT. Ayrıca öncelikle Ukraynalıların moralini bozmayı amaçlayan ve Rus muhalifleri de hedef alan bir dezenformasyon ve psikolojik operasyon olan Texonto Operasyonu’nu tespit ettik. Ek olarak Polonya Anti-Doping Ajansı’nın kamuya açık bir şekilde hacklenip sızdırılmasını analiz ettik; bu sızıntının ilk erişim aracısı tarafından gerçekleştirildiğini ve daha sonra Kuzey Atlantik İttifakı’nı eleştiren siber destekli dezenformasyon kampanyalarının arkasındaki varlık olan Belarus’a bağlı FrostyNeighbor APT grubuyla erişimi paylaştığını düşünüyoruz. Son olarak, vahşi doğada bulunan bir istismarı analiz ederek Windows için WPS Office’te bir uzaktan kod yürütme güvenlik açığı keşfettik. Bu açıktan yararlanan saldırıyı Güney Kore bağlantılı APT-C-60 grubuna atfediyoruz.

ESET APT Faaliyet Raporu Q2 2024-Q3 2024’te açıklanan kötü amaçlı faaliyetler ESET ürünleri tarafından tespit edilmiştir; paylaşılan istihbarat çoğunlukla tescilli ESET telemetri verilerine dayanmaktadır ve ESET araştırmacıları tarafından doğrulanmıştır.

ESET APT Raporu Q2 2024–Q3 2024

ESET APT Etkinlik Raporları, ESET APT Reports PREMIUM’da sağlanan siber güvenlik istihbarat verilerinin yalnızca bir kısmını içerir. Daha fazla bilgi için ESET Threat Intelligence web sitesini ziyaret edin.

Ayrıca bakınız: ESET APT Raporu Q4 2023-Q1 2024