Tehdit aktörleri için açık büfe

ESET Research, yakın zamanda keşfedilen ToolShell sıfırıncı gün güvenlik açıklarını içeren saldırıları izliyor

19 Temmuz 2025 tarihinde Microsoft, SharePoint Server’da ToolShell adı verilen bir dizi sıfırıncı gün güvenlik açığından yararlanıldığını doğruladı. ToolShell, bir uzaktan kod yürütme güvenlik açığı olan CVE-2025-53770 ve bir sunucu sahteciliği güvenlik açığı olan CVE-2025-53771‘den oluşmaktadır. Bu saldırılar, özellikle SharePoint Abonelik Sürümü, SharePoint 2019 veya SharePoint 2016 çalıştıran şirket içi Microsoft SharePoint sunucularını hedef almaktadır. Microsoft 365’teki SharePoint Online etkilenmemektedir. Bu güvenlik açıklarından faydalanmak, tehdit aktörlerinin kısıtlı sistemlere giriş yapmasını ve hassas bilgileri çalmasını sağlar.

17 Temmuz’dan itibaren ToolShell, küçük siber suçlulardan ulus devlet APT gruplarına kadar her türlü tehdit aktörü tarafından yaygın bir şekilde istismar edilmiştir. SharePoint, Office, Teams, OneDrive ve Outlook gibi diğer Microsoft hizmetleriyle entegre olduğundan bu güvenlik açığı saldırganlara etkilenen ağ genelinde şaşırtıcı düzeyde erişim sağlayabilir.

Saldırının bir parçası olarak, tehdit aktörleri genellikle dört güvenlik açığını bir araya getirmektedir: Daha önce yamalanmış olan CVE-2025-49704 ve CVE-2025-49706 ile daha önce bahsedilen CVE-2025-53770 ve CVE-2025-53771. 22 Temmuz itibariyle CVE-2025-53770 ve CVE-2025-53771 de yamalanmıştır.

Webshell yükleri

ToolShell’den faydalanmak saldırganların çok faktörlü kimlik doğrulamayı (MFA) ve çoklu oturum açmayı (SSO) atlamasına olanak tanır. Hedeflenen sunucuya girdikten sonra, saldırganların ele geçirilen sistemden bilgi almak için kötü amaçlı web kabukları kullandıkları görülmüştür. Bu amaçla sıklıkla kullanılan komut dosyalarından biri, MSIL/Webshell.JS olarak izlediğimiz spinstall0.aspx adlı komut dosyasıdır.

Ayrıca 22 Temmuz 2025’te saldırganların cmd.exe aracılığıyla saldırgan tarafından sağlanan komutları çalıştırabilen başka basit ASP web kabukları dağıtmaya çalıştıklarını gözlemledik. Bu web kabukları şu dosya adları kullanılarak dağıtıldı: ghostfile346.aspx, ghostfile399.aspx, ghostfile807.aspx, ghostfile972.aspx ve ghostfile913.aspx.

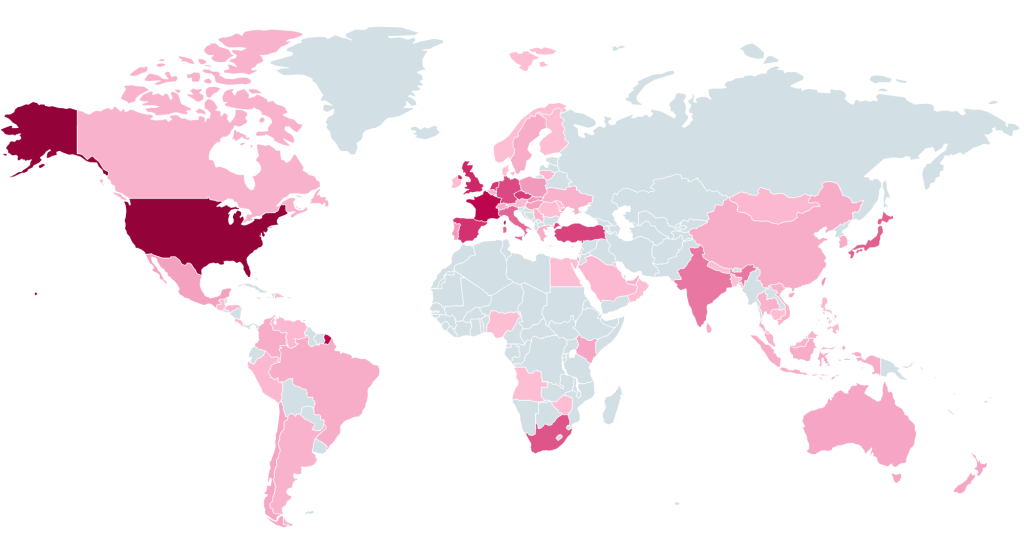

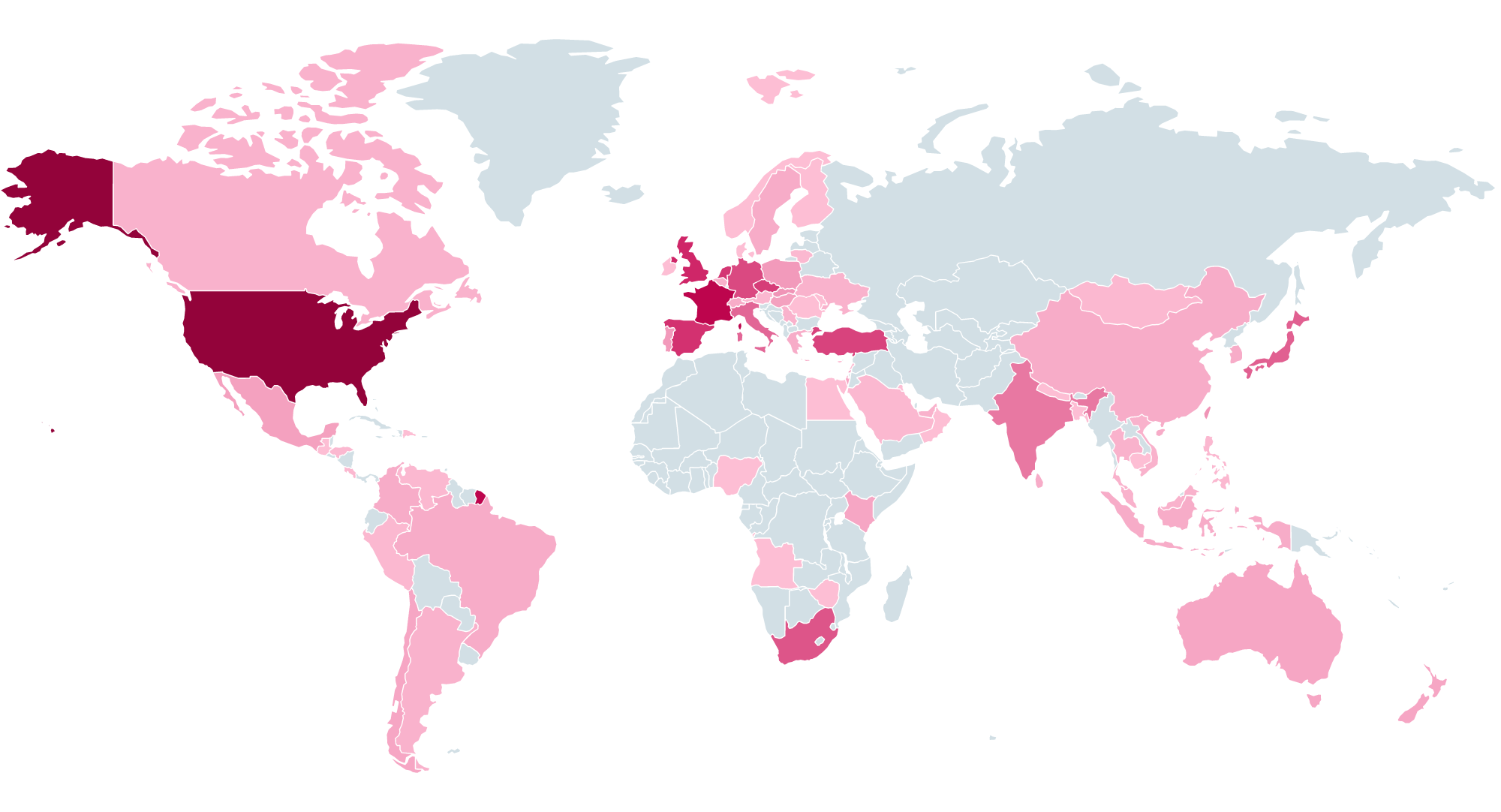

ESET ürünleri ilk olarak 17 Temmuz’da Almanya’da yürütme zincirinin bir parçası olan Sharepoint/Exploit.CVE-2025-49704 güvenlik açığından yararlanma girişimini tespit etti. Ancak bu girişim engellendiği için nihai webshell yükü hedeflenen sisteme teslim edilmemiştir. Yükün kendisini ilk kez 18 Temmuz’da İtalya’daki bir sunucuda kaydettik. Şekil 1 ‘de görüldüğü gibi, o zamandan beri tüm dünyada aktif ToolShell istismarı gözlemledik ve telemetri verilerimize göre ABD (saldırıların %13,3’ü) en çok hedeflenen ülke oldu.

Saldırı izleme

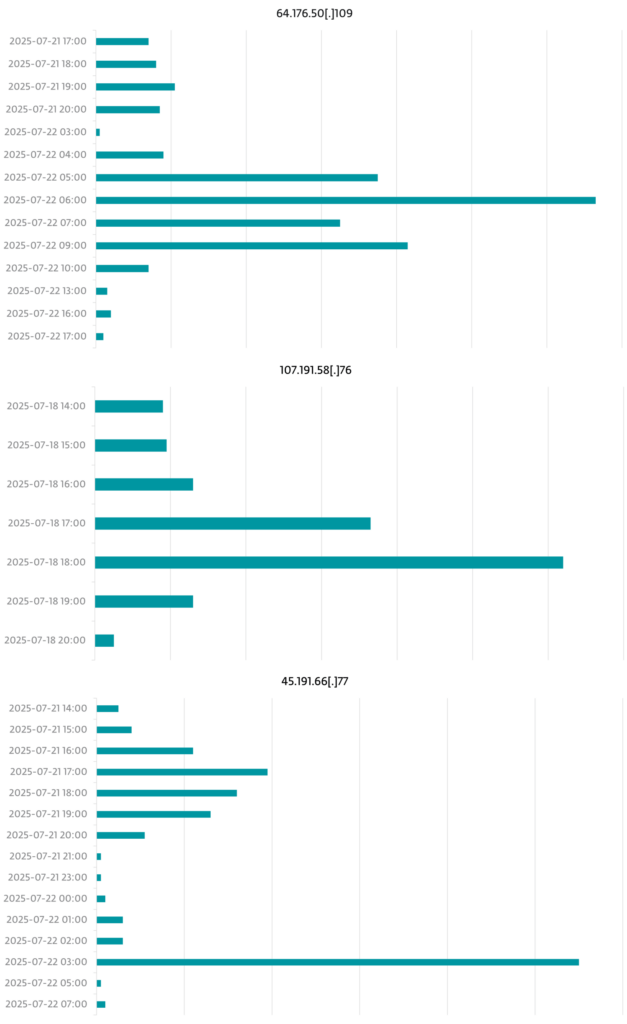

ToolShell saldırılarını 17 Temmuz’dan 22 Temmuz’a kadar izlediğimizde saldırıların Tablo 1 ‘de gösterilen IP adreslerinden geldiğini gördük (tüm zamanlar UTC’dedir).

Tablo 1 . Saldırgan IP adresleri

| IP address | Attack start date | Attack end date |

| 96.9.125[.]147 | 2025-07-17 09:00 | 2025-07-17 16:00 |

| 107.191.58[.]76 | 2025-07-18 14:00 | 2025-07-18 20:00 |

| 104.238.159[.]149 | 2025-07-19 04:00 | 2025-07-19 09:00 |

| 139.59.11[.]66 | 2025-07-21 11:00 | 2025-07-21 16:00 |

| 154.223.19[.]106 | 2025-07-21 13:00 | 2025-07-22 18:00 |

| 103.151.172[.]92 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 45.191.66[.]77 | 2025-07-21 14:00 | 2025-07-22 07:00 |

| 83.136.182[.]237 | 2025-07-21 14:00 | 2025-07-21 16:00 |

| 162.248.74[.]92 | 2025-07-21 14:00 | 2025-07-21 17:00 |

| 38.54.106[.]11 | 2025-07-21 15:00 | 2025-07-21 15:00 |

| 206.166.251[.]228 | 2025-07-21 16:00 | 2025-07-22 16:00 |

| 45.77.155[.]170 | 2025-07-21 16:00 | 2025-07-21 19:00 |

| 64.176.50[.]109 | 2025-07-21 17:00 | 2025-07-22 17:00 |

| 149.28.17[.]188 | 2025-07-22 03:00 | 2025-07-22 03:00 |

| 173.239.247[.]32 | 2025-07-22 05:00 | 2025-07-22 05:00 |

| 109.105.193[.]76 | 2025-07-22 05:00 | 2025-07-22 16:00 |

| 2.56.190[.]139 | 2025-07-22 06:00 | 2025-07-22 07:00 |

| 141.164.60[.]10 | 2025-07-22 07:00 | 2025-07-22 18:00 |

| 124.56.42[.]75 | 2025-07-22 13:00 | 2025-07-22 18:00 |

Endişe verici bir şekilde Microsoft, Çin’e bağlı birkaç tehdit aktörünün istismar girişimlerine katıldığını bildirdi. Bizim tarafımızdan, ToolShell aracılığıyla hedeflenen Vietnam’daki bir makinede LuckyMouse – çoğunlukla hükümetleri, telekomünikasyon şirketlerini ve uluslararası kuruluşları hedef alan bir siber casusluk grubu – ile ilişkili bir arka kapı tespit ettik. Bu aşamada, sistemin daha önce tehlikeye atılıp atılmadığı ya da arka kapının mevcut saldırı sırasında mı eklendiği belirsizliğini korumaktadır.

Bununla birlikte, Çin’e bağlı APT grupları bu istismar zincirini cephaneliklerine ekleme fırsatını kesinlikle değerlendirdi: telemetrimize göre, ToolShell saldırılarının kurbanları arasında bu grupların uzun süredir hedefinde olan birkaç yüksek değerli devlet kuruluşu da bulunuyor.

Artık bıçak kemiğe dayandığından daha pek çok fırsatçı saldırganın yamalanmamış sistemlerden faydalanmasını bekliyoruz. İstismar girişimleri devam ediyor ve kesinlikle devam edecek. Bu nedenle, SharePoint Server kullanıyorsanız aşağıdakileri yapmanız önerilir (Microsoft’un kılavuzuna göre):

- Yalnızca desteklenen sürümleri kullanın,

- En son güvenlik güncellemelerini uygulayın,

- Antimalware Tarama Arayüzünün açık olduğundan ve uygun bir siber güvenlik çözümü ile doğru şekilde yapılandırıldığından emin olun ve

- SharePoint Server ASP.NET makine anahtarlarını döndürün.

IoC’ler

Kapsamlı bir uzlaşma göstergeleri listesi (IoC’ler) ve örnekler GitHub depomuzda bulunabilir.

Files

| SHA-1 | Filename | Detection | Description |

| F5B60A8EAD96703080E7 3A1F79C3E70FF44DF271 | spinstall0.aspx | MSIL/Webshell.JS | Webshell deployed via SharePoint vulnerabilities |

Network

| IP | Domain | Hosting provider | First seen | Details |

| 96.9.125[.]147 | N/A | BL Networks | 2025-07-17 | IP address exploiting SharePoint vulnerabilities. |

| 107.191.58[.]76 | N/A | The Constant Company, LLC | 2025-07-18 | IP address exploiting SharePoint vulnerabilities. |

| 104.238.159[.]149 | N/A | The Constant Company, LLC | 2025-07-19 | IP address exploiting SharePoint vulnerabilities. |

| 139.59.11[.]66 | N/A | DigitalOcean, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 154.223.19[.]106 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 103.151.172[.]92 | N/A | IKUUU NETWORK LTD | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.191.66[.]77 | N/A | VIACLIP INTERNET E TELECOMUNICAÇÕES LTDA | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 83.136.182[.]237 | N/A | Alina Gatsaniuk | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 162.248.74[.]92 | N/A | xTom GmbH | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 38.54.106[.]11 | N/A | Kaopu Cloud HK Limited | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 206.166.251[.]228 | N/A | BL Networks | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 45.77.155[.]170 | N/A | Vultr Holdings, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 64.176.50[.]109 | N/A | The Constant Company, LLC | 2025-07-21 | IP address exploiting SharePoint vulnerabilities. |

| 149.28.17[.]188 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 173.239.247[.]32 | N/A | GSL Networks Pty LTD | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 109.105.193[.]76 | N/A | Haruka Network Limited | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 2.56.190[.]139 | N/A | Alina Gatsaniuk | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 141.164.60[.]10 | N/A | The Constant Company, LLC | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

| 124.56.42[.]75 | N/A | IP Manager | 2025-07-22 | IP address exploiting SharePoint vulnerabilities. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 17. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Initial Access | T1190 | Exploit Public-Facing Application | Threat actors exploited CVE-2025-49704, CVE-2025-49706, CVE-2025-53770, and CVE2025-53771 to compromise on-premises Microsoft SharePoint servers. |

| Execution | T1059.003 | Command and Scripting Interpreter: Windows Command Shell | The deployed webshells execute attacker-supplied commands via cmd.exe. |

| Persistence | T1505.003 | Server Software Component: Web Shell | Threat actors deployed webshells to compromised servers. |

| Collection | T1005 | Data from Local System | The deployed webshells allow the attackers to extract information from the compromised systems. |